Hash-Generator - MD5, SHA-1, SHA-256, SHA-512

Generieren Sie kryptografische Hashes sofort mit Unterstützung für MD5, SHA-1, SHA-256, SHA-512. Hashen Sie Text oder Dateien, überprüfen Sie Prüfsummen, erstellen Sie HMAC-Signaturen und validieren Sie Dateiintegrität - alles sicher in Ihrem Browser verarbeitet ohne Server-Uploads.

Kryptografische Hashes Generieren

🔒 Enterprise-Grade Hash-Algorithmen

Unterstützung für branchenübliche kryptografische Hash-Funktionen, die von Sicherheitsexperten, Entwicklern und IT-Administratoren weltweit verwendet werden. MD5 (128-Bit) bleibt nützlich für Nicht-Sicherheits-Prüfsummen trotz kryptografischer Schwächen. SHA-1 (160-Bit) ist für Sicherheit veraltet. SHA-256 (256-Bit) ist der aktuelle Industriestandard. SHA-512 (512-Bit) bietet maximale Sicherheit.

⚡ Mehrere Hash-Modi

Text-Hashing - Konvertieren Sie beliebige Zeichenfolgen sofort in kryptografische Hashes mit Echtzeit-Hash-Generierung während der Bearbeitung.

Datei-Hashing - Laden Sie Dateien jeder Art hoch und generieren Sie kryptografische Hashes mit Chunk-Verarbeitung für große Dateien (bis zu 2GB). Fortschrittsanzeige zeigt den Verarbeitungsstatus für große Dateien.

HMAC-Generierung - Erstellen Sie Hash-basierte Message Authentication Codes unter Verwendung geheimer Schlüssel. Kombinieren Sie Ihre Nachricht mit einem privaten Schlüssel, um authentifizierte Hashes zu generieren.

Hash-Verifizierung - Laden Sie Dateien hoch und vergleichen Sie berechnete Hashes mit erwarteten Werten, um Beschädigung oder Manipulation zu erkennen. Auto-Erkennung des Algorithmus aus Hash-Länge.

🔐 Clientseitige Sicherheit & Datenschutz

Zero-Knowledge-Architektur stellt sicher, dass Ihre sensiblen Daten niemals Ihr Gerät verlassen. Die gesamte Hash-Generierung wird vollständig in Ihrem Browser mit JavaScript und der nativen Web Crypto API ausgeführt - keine Server-Uploads, keine Netzwerkanfragen, keine Datensammlung.

Häufig gestellte Fragen

- Was ist eine kryptografische Hash-Funktion und warum ist sie wichtig?

Eine kryptografische Hash-Funktion ist ein mathematischer Algorithmus, der beliebige Eingabedaten (Text, Dateien usw.) in eine Zeichenkette fester Größe umwandelt, die als Hash oder Digest bezeichnet wird. Dieser Prozess ist einseitig - man kann einen Hash nicht umkehren, um die Originaldaten zu erhalten. Hashes sind entscheidend für die Überprüfung der Datenintegrität, sichere Passwortspeicherung, digitale Signaturen und Blockchain-Technologie.

- Was ist der Unterschied zwischen MD5, SHA-1, SHA-256 und SHA-512?

Dies sind verschiedene Hash-Algorithmen mit unterschiedlichen Sicherheitsstufen und Ausgabegrößen. **MD5** erzeugt 128-Bit-Hashes (32 Hex-Zeichen), ist aber kryptografisch gebrochen - nur für Nicht-Sicherheits-Prüfsummen verwenden. **SHA-1** generiert 160-Bit-Hashes (40 Hex-Zeichen) und ist wegen Kollisionsschwachstellen für Sicherheit veraltet. **SHA-256** erstellt 256-Bit-Hashes (64 Hex-Zeichen) und ist derzeit für die meisten Anwendungen sicher. **SHA-512** produziert 512-Bit-Hashes (128 Hex-Zeichen) und bietet maximale Sicherheit.

- Kann ich MD5 oder SHA-1 für Passwort-Hashing verwenden?

Nein! Verwenden Sie niemals MD5 oder SHA-1 für Passwort-Hashing. Beide Algorithmen sind kryptografisch gebrochen und anfällig für Kollisionsangriffe. Verwenden Sie für Passwörter zweckgebundene Funktionen wie bcrypt, scrypt, Argon2 oder PBKDF2.

- Was ist HMAC und wann sollte ich es verwenden?

HMAC (Hash-based Message Authentication Code) kombiniert eine Hash-Funktion mit einem geheimen Schlüssel, um authentifizierte Hashes zu erstellen. Im Gegensatz zu regulären Hashes, die jeder berechnen kann, beweisen HMACs sowohl Datenintegrität ALS AUCH Authentizität. Verwenden Sie HMAC für API-Authentifizierung, Verifizierung der Nachrichtenintegrität, Webhook-Signaturen und jedes Szenario, in dem Sie beweisen müssen, dass Daten nicht von unbefugten Parteien manipuliert wurden.

- Ist dieser Hash-Generator sicher? Verlassen meine Daten meinen Browser?

Ja, dieses Tool ist vollständig sicher. Die gesamte Hash-Generierung erfolgt vollständig in Ihrem Browser mit JavaScript und der Web Crypto API. Ihre Texte, Dateien und geheimen Schlüssel verlassen NIEMALS Ihr Gerät oder berühren unsere Server. Alles wird clientseitig ohne Netzwerkanfragen während des Hashings verarbeitet.

- Welche Dateigrößen kann dieses Tool verarbeiten?

Dieses Tool verwendet Chunk-Dateiverarbeitung, um große Dateien effizient zu verarbeiten, ohne Browser-Speicherprobleme zu verursachen. Dateien bis zu 2GB sollten auf den meisten modernen Browsern funktionieren, obwohl die Leistung je nach Gerät variiert.

- Können zwei verschiedene Eingaben denselben Hash erzeugen (Kollision)?

Theoretisch ja, aber praktisch unmöglich für sichere Algorithmen. MD5 und SHA-1 haben bekannte Kollisionsschwachstellen. SHA-256 und SHA-512 sind kollisionsresistent - das Finden zweier Eingaben mit demselben SHA-256-Hash würde 2^128 Hashes erfordern (Milliarden von Jahren mit aktueller Technologie).

- Was sind häufige Anwendungsfälle für Hash-Generatoren?

Hash-Generatoren dienen vielen Zwecken: Dateiintegritätsprüfung, Passwortverifizierung, Datendeduplizierung, digitale Signaturen, Blockchain/Kryptowährung, API-Sicherheit, Prüfsummen und Git-Commits.

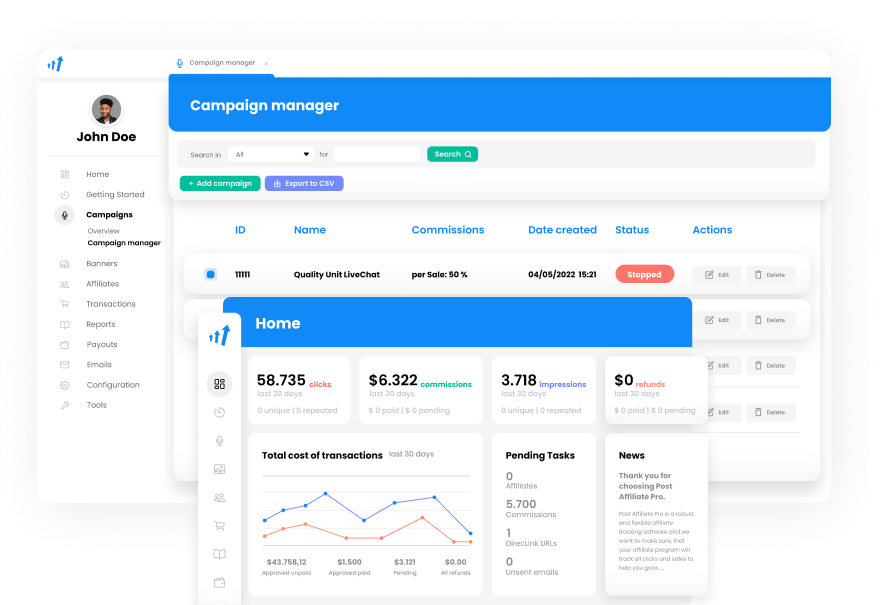

Marktführer bei Affiliate-Software

Verwalten Sie mehrere Affiliate-Programme und verbessern Sie die Leistung Ihrer Affiliate-Partner mit Post Affiliate Pro.