Wie Sie verlorene oder nicht zugeschriebene Bild-Links

Erfahren Sie, wie Sie nicht zugeschriebene Bilder mit der Google Bildersuche finden.

Erfahren Sie, warum der direkte Upload für die Sicherheit von Profilbildern unerlässlich ist.

Wenn Nutzer Profilbilder per URL-basiertem Upload hochladen, weisen sie Ihren Server an, ein Bild von einer externen Quelle abzurufen – ein Vorgang, der auf jeder Stufe der Übertragung mehrere Sicherheitslücken mit sich bringt. Man-in-the-Middle (MITM)-Angriffe können das Bild während der Übertragung abfangen, sodass Angreifer Schadcode einschleusen, legitime Bilder durch Phishing-Inhalte ersetzen oder Malware direkt in die Bilddatei einfügen können, bevor sie Ihren Server erreicht. URL-Spoofing ermöglicht es Angreifern, täuschend echte URLs zu konstruieren, die auf bösartige Server mit manipulierten Bildern weiterleiten, während DNS-Hijacking legitime Domain-Anfragen auf von Angreifern kontrollierte Infrastruktur umleiten kann. Externe Bildquellen sind grundsätzlich nicht vertrauenswürdig – Sie haben keine Kontrolle über die Sicherheitsmaßnahmen des Servers, ob dieser kompromittiert wurde oder welche Änderungen am Bild zwischen Quelle und Ihrer Plattform vorgenommen werden. Direkter Upload beseitigt diese gesamte Angriffsfläche, indem Nutzer Dateien direkt von ihren Geräten auf Ihre sicheren Server hochladen, unsichere externe Quellen vollständig umgehen und so die vollständige Kontrolle über Dateiintegrität und Validierung sicherstellen.

Laut OWASP-Standards zählen Schwachstellen beim Datei-Upload zu den kritischsten Sicherheitsrisiken für Webanwendungen, wobei unsachgemäße Dateibehandlung es Angreifern ermöglicht, beliebigen Code auf Ihren Servern auszuführen. Die wichtigsten Angriffsvektoren sind Remote Code Execution (RCE), bei denen Angreifer ausführbare Dateien als Bilder tarnen, um Zugriff auf den Server zu erhalten; Cross-Site Scripting (XSS), das durch SVG-Dateien mit eingebettetem JavaScript erreicht wird, das im Browser der Nutzer ausgeführt wird; und Path Traversal-Angriffe, bei denen speziell manipulierte Dateinamen wie ../../etc/passwd es Angreifern ermöglichen, Dateien außerhalb der vorgesehenen Verzeichnisse zu schreiben. Bilddateien selbst können durch verschiedene Techniken missbraucht werden: SVG-Bilder können schädliches JavaScript enthalten, das beim Anzeigen im Browser ausgeführt wird, Polyglot-Dateien kombinieren Bild- und Ausführungscode, um grundlegende Dateityp-Prüfungen zu umgehen, und EXIF-Metadaten in JPEG- und PNG-Dateien können zur Einschleusung von Schadcode oder zur Auslösung von Buffer Overflows in Bildverarbeitungsbibliotheken missbraucht werden. Reale Beispiele sind die WordPress-Plugin-Schwachstelle aus dem Jahr 2019, bei der Angreifer SVG-Dateien mit JavaScript hochluden, um tausende Websites zu kompromittieren, und die Magento-Sicherheitslücke von 2021, bei der fehlerhafte Datei-Upload-Validierung Remote Code Execution durch speziell präparierte Bilddateien ermöglichte. Diese Schwachstellen bestehen fort, weil viele Plattformen auf clientseitige Validierung oder einfache Dateinamensprüfungen setzen, die Angreifer mit Dateimanipulationstools leicht umgehen können.

| Aspekt | URL-basierter Upload | Direkter Upload |

|---|---|---|

| Validierungskontrolle | Begrenzt | Vollständig |

| Malware-Scan | Nicht garantiert | Integriert |

| Risiko Man-in-the-Middle | Hoch | Keins |

| Dateiintegrität | Kompromittiert | Verifiziert |

| Metadatenkontrolle | Extern | Intern |

| Geschwindigkeit | Langsamer | Schneller |

| Zugriffskontrolle | Unbeschränkt | Granular |

| Compliance-fähig | Nein | Ja |

Direkter Upload implementiert eine mehrschichtige Sicherheitsarchitektur, die Dateien auf Serverebene validiert, bevor sie Ihr Dateisystem erreichen oder Nutzern zugänglich sind. Beim direkten Upload prüft Ihr Server sofort mit einer serverseitigen Validierung, die durch Manipulation auf Nutzerseite nicht umgangen werden kann – dabei werden Dateiendungen gegen eine strikte Whitelist geprüft, Magic Bytes (die binäre Signatur am Anfang der Datei, die den tatsächlichen Typ identifiziert) analysiert und MIME-Typen durch Inhaltsanalyse validiert, anstatt benutzerdefinierten Metadaten zu vertrauen. Das System verhindert Path Traversal-Angriffe, indem es zufällige Dateinamen generiert, die keinen Bezug zu Nutzereingaben haben, speichert Dateien in einem dedizierten Verzeichnis außerhalb des Webroots, in dem sie nicht direkt ausgeführt werden können, und setzt strenge Zugriffsbeschränkungen ein, die authentifizierte Anfragen zum Dateizugriff voraussetzen. Sichere Speichermechanismen stellen sicher, dass selbst bei Datenbankzugriff durch Angreifer die Bilddateien nicht direkt erreichbar sind, während zusätzliche Schichten wie Dateiberechtigungen und SELinux-Kontexte unerlaubte Dateiänderungen verhindern. Durch die Kombination dieser technischen Maßnahmen gelangen nur legitime Bilddateien in Ihr Speichersystem, und selbst wenn eine Datei die erste Validierung umgeht, bleibt sie isoliert und für eine Ausnutzung unzugänglich.

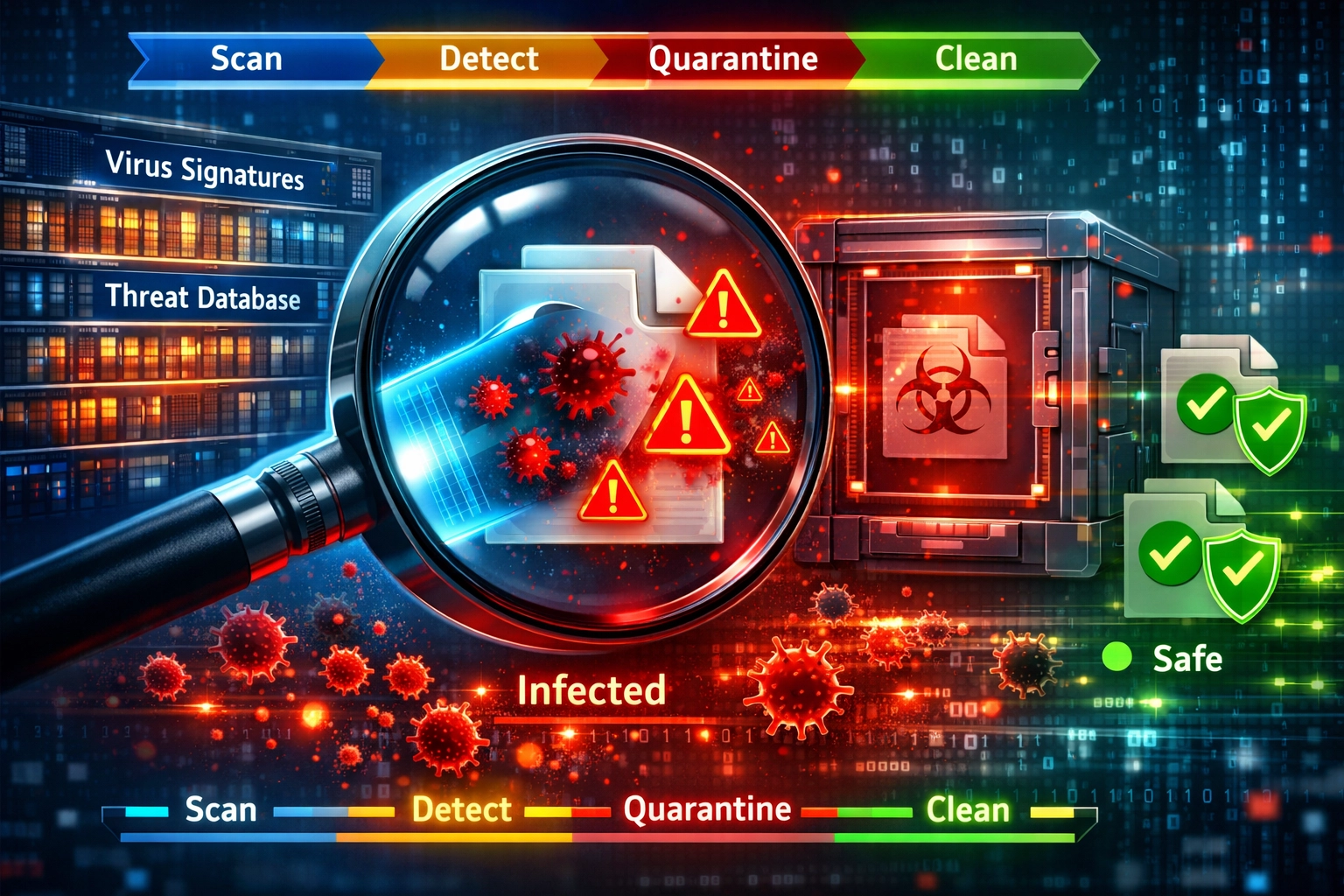

Direkte Uploads auf Enterprise-Niveau integrieren Antivirus-Scanning mit Engines wie ClamAV, einem Open-Source-System zur Malware-Erkennung, das hochgeladene Dateien mit kontinuierlich aktualisierten Viren-Signaturdatenbanken vergleicht, die Millionen bekannter schädlicher Dateimuster enthalten. Der Scan kann an zwei kritischen Punkten erfolgen: Vor dem Upload wird die Datei sofort nach dem Hochladen, aber vor der Speicherung analysiert, sodass erkannte Bedrohungen sofort abgelehnt werden, während nach dem Upload eine zusätzliche Überprüfung für Dateien bietet, die der ersten Erkennung entgangen sind oder neue Bedrohungen darstellen. Werden schädliche Dateien entdeckt, blockiert das System den Upload automatisch, verhindert die Speicherung und protokolliert den Vorfall für Sicherheitsprüfungen – sodass keine manipulierten Inhalte Ihre Speicherinfrastruktur erreichen. Moderne Antiviren-Systeme aktualisieren ihre Viren-Definitionen mehrmals täglich und integrieren Bedrohungsdaten von Sicherheitsexperten weltweit, wodurch neue Malware-Varianten innerhalb weniger Stunden erkannt werden. Der Scan-Prozess geht intelligent mit False Positives (fälschlicherweise als bösartig markierte Dateien) um, indem Whitelists und manuelle Überprüfungen eingesetzt werden, um legitime Nutzer nicht unbegründet am Upload zu hindern und dennoch hohe Sicherheitsstandards zu wahren. Verdächtige Dateien durchlaufen Quarantäneverfahren, werden in isolierten Speicherbereichen abgelegt, mit detaillierten Metadaten protokolliert und können vom Sicherheitsteam analysiert werden, ohne die Integrität der Plattform zu gefährden.

Die Sicherheit des direkten Uploads gilt für alle Bild-Assets Ihrer Affiliate-Plattform, von denen jedes spezifische Schutzanforderungen hat:

Jeder Bildtyp erfordert die gleichen strengen Validierungsstandards – unabhängig von Größe oder vermeintlicher Bedeutung, da Angreifer gezielt Asset-Kategorien mit schwächeren Kontrollen wählen.

Die Implementierung des direkten Uploads mit umfassenden Sicherheitskontrollen bringt Ihre Plattform in Einklang mit den OWASP-Best Practices für Datei-Uploads, die explizit serverseitige Validierung, Whitelist-basierte Dateityp-Prüfung und sichere Speicherung außerhalb webzugänglicher Verzeichnisse empfehlen – Standards, die weltweit als Grundlage sicherer Dateibehandlung anerkannt sind. Die DSGVO verlangt, dass angemessene technische Maßnahmen zum Schutz personenbezogener Daten implementiert werden, und da Profilbilder als personenbezogene Daten gelten, belegt direkter Upload mit Malware-Scan und sicherer Speicherung Ihr Engagement für den Datenschutz und reduziert Ihre Haftung im Falle eines Sicherheitsvorfalls. Die PCI-DSS-Konformität (relevant bei Zahlungsabwicklung) fordert strikte Kontrollen für Datei-Uploads und verlangt, dass Sie die Ausführung hochgeladener Dateien verhindern und Audit-Logs aller Dateioperationen führen – Anforderungen, die durch die Architektur von direktem Upload automatisch erfüllt werden. Branchenstandards von Organisationen wie NIST und ISO 27001 betonen die Bedeutung von Eingabevalidierung und sicherer Dateibehandlung als grundlegende Schutzmaßnahmen, wobei direkter Upload eine Best-Practice-Lösung dieser Prinzipien darstellt. Plattformen mit direktem Upload und ausreichenden Sicherheitskontrollen können Compliance bei Sicherheitsprüfungen nachweisen, ihre Angriffsfläche bei regulatorischen Bewertungen verringern und Kunden dokumentierte Sicherheit auf Enterprise-Niveau bieten.

Effektive Upload-Sicherheit erfordert den Einsatz mehrerer komplementärer Kontrollen, die gemeinsam einen robusten Schutz gegen dateibasierte Angriffe bilden. Whitelist-Dateiendungen, indem Sie explizit nur notwendige Formate (JPEG, PNG, WebP, GIF) erlauben, statt gefährliche Typen zu blockieren – Blacklists sind prinzipiell lückenhaft und versagen gegen neue Angriffsvektoren, während Whitelists positive Kontrolle bieten. Setzen Sie strikte Dateigrößenlimits (typischerweise 5–10 MB für Profilbilder), um Angriffe durch Speicherüberlastung oder Exploits beim Verarbeiten großer Dateien zu verhindern. Verwenden Sie zufällige Dateinamen mittels kryptographisch sicherer Generatoren, sodass Dateinamen keinen Bezug zu Nutzereingaben haben und Angreifer Dateipfade nicht vorhersagen oder Path Traversal ausnutzen können. Speichern Sie Dateien außerhalb des Webroots in einem dedizierten Verzeichnis mit restriktiven Berechtigungen, sodass selbst bei Zugriff auf den Webserver keine direkte Ausführung oder Manipulation hochgeladener Dateien möglich ist. Setzen Sie granulare Zugriffskontrollen ein, die Authentifizierung und Autorisierung vor dem Ausliefern von Dateien verlangen, protokollieren Sie jeden Zugriffsversuch und nutzen Sie signierte URLs mit Ablaufzeit, um unberechtigte Dateifreigabe zu verhindern. Verteilen Sie Dateien über ein Content Delivery Network (CDN), das Bilder von Edge-Standorten ausliefert, eine zusätzliche Sicherheitsschicht bietet und direkten Zugriff auf Ihre Ursprungsserver verhindert. Führen Sie regelmäßige Sicherheitsüberprüfungen Ihrer Upload-Implementierung durch, einschließlich Penetrationstests der Validierungslogik, Überprüfung von Zugriffsprotokollen auf verdächtige Muster und Aktualisierung von Malware-Signaturen und Sicherheitsregeln.

PostAffiliatePro bietet ein umfassendes System für den direkten Upload, das speziell für Affiliate-Marketing-Plattformen entwickelt wurde, da Profilbilder, Kampagnen-Assets und Werbematerialien Enterprise-Sicherheitsstandards erfordern, um die Plattform und ihre Nutzer zu schützen. Die Plattform integriert Echtzeit-Malware-Scanning mit branchenüblichen Antivirus-Engines, die jede Datei vor der Speicherung prüfen, verdächtige Dateien automatisch in Quarantäne verschieben und verhindern, dass schädliche Inhalte Ihre Infrastruktur erreichen. Dateien werden in sicherem, isoliertem Speicher außerhalb des Webroots mit eingeschränkten Zugriffskontrollen abgelegt und über ein globales CDN ausgeliefert, das schnelle Bildladezeiten gewährleistet und eine zusätzliche Sicherheitsschicht zwischen Nutzern und Ihren Ursprungsservern bietet. Aus Nutzersicht beseitigt der direkte Upload von PostAffiliatePro die Hürden von URL-basierten Uploads – Nutzer wählen einfach Dateien von ihren Geräten aus, und die Plattform übernimmt alle Sicherheitsprüfungen im Hintergrund und gibt unmittelbares Feedback zum Upload-Erfolg oder -Fehlschlag. Die Implementierung sorgt für deutliche Performance-Verbesserungen, da externe Serverabhängigkeiten entfallen, Bildladezeiten durch CDN-Auslieferung reduziert werden und die Latenzprobleme externer Bildquellen vermieden werden. Die Direct-Upload-Lösung von PostAffiliatePro bietet einen Wettbewerbsvorteil im Affiliate-Softwaremarkt, zeigt Sicherheitskompetenz, die Unternehmen anspricht, und hebt die Plattform von Mitbewerbern ab, die weiterhin unsichere Upload-Methoden verwenden. Mit PostAffiliatePro erhalten Affiliate-Netzwerke eine Plattform, die Sicherheit ohne Einbußen bei der Benutzerfreundlichkeit priorisiert, ihren Ruf und ihre Nutzerdaten schützt und gleichzeitig ein nahtloses Bildmanagement im gesamten Affiliate-Ökosystem ermöglicht.

Bei URL-basierten Uploads werden externe Bilder referenziert, während beim direkten Upload Dateien auf den sicheren Servern der Plattform mit integrierter Validierung und Virenprüfung gespeichert werden. Direkter Upload gibt Ihnen vollständige Kontrolle über Dateiintegrität und Sicherheit und eliminiert Abhängigkeiten von externen Quellen.

Ja, externe Bilder können durch Man-in-the-Middle-Angriffe, bösartige Server oder eingebetteten Schadcode in Metadaten kompromittiert werden. Direkter Upload beseitigt dieses Risiko, indem alle Dateien vor der Speicherung validiert und gescannt werden.

Direkter Upload validiert Dateitypen, scannt auf Schadcode und speichert Dateien sicher, sodass die Ausführung von eingebetteten Skripten verhindert wird. SVG-Dateien und andere potenziell gefährliche Formate werden vor der Annahme gründlich analysiert.

Alle hochgeladenen Dateien werden gescannt, einschließlich Bilder (JPG, PNG, GIF, SVG), Dokumente und andere Medientypen. Die Antivirus-Engine verwendet signaturbasierte Erkennung, um bekannte Malware-Muster in allen Dateiformaten zu identifizieren.

Nein, der direkte Upload ist in der Regel schneller, da externe Serverabhängigkeiten entfallen und optimierte lokale Verarbeitung genutzt wird. Nutzer erleben schnellere Uploads und sofortiges Feedback zum Validierungsstatus der Datei.

Es wird empfohlen, für neue Bilder auf direkten Upload umzusteigen und gegebenenfalls wichtige Bilder für mehr Sicherheit erneut hochzuladen. So profitieren alle Assets Ihrer Plattform von integriertem Malware-Scan und sicherer Speicherung.

Die Datei wird automatisch isoliert und der Upload wird mit einer entsprechenden Benachrichtigung an den Nutzer abgelehnt. Der Vorfall wird für Sicherheitsprüfungen protokolliert und die schädliche Datei gelangt nie in den Speicher Ihrer Plattform.

PostAffiliatePro nutzt integriertes Malware-Scanning, serverseitige Validierung, sichere CDN-Auslieferung und folgt den OWASP-Sicherheitsstandards. Alle Bilder werden validiert, gescannt und mit granularem Zugriffsschutz sicher gespeichert.

Schützen Sie Ihre Profilbilder, Kampagnen und Assets mit der integrierten Upload-Sicherheit von PostAffiliatePro. Beseitigen Sie Schwachstellen durch URL-basierte Uploads und implementieren Sie heute unternehmensgerechten Dateischutz.

Erfahren Sie, wie Sie nicht zugeschriebene Bilder mit der Google Bildersuche finden.

Entdecken Sie, wie Sie mit Canva und kostenpflichtigen Stockbildern beeindruckende Beitragsbilder für Ihre Blogbeiträge erstellen. Steigern Sie die Professional...

Entdecken Sie, wie ausgehende Links Ihr SEO-Ranking und Ihre Website-Autorität verbessern. Lernen Sie Best Practices, Vorteile und Strategien kennen, um mit Pos...

Cookie-Zustimmung

Wir verwenden Cookies, um Ihr Surferlebnis zu verbessern und unseren Datenverkehr zu analysieren. See our privacy policy.