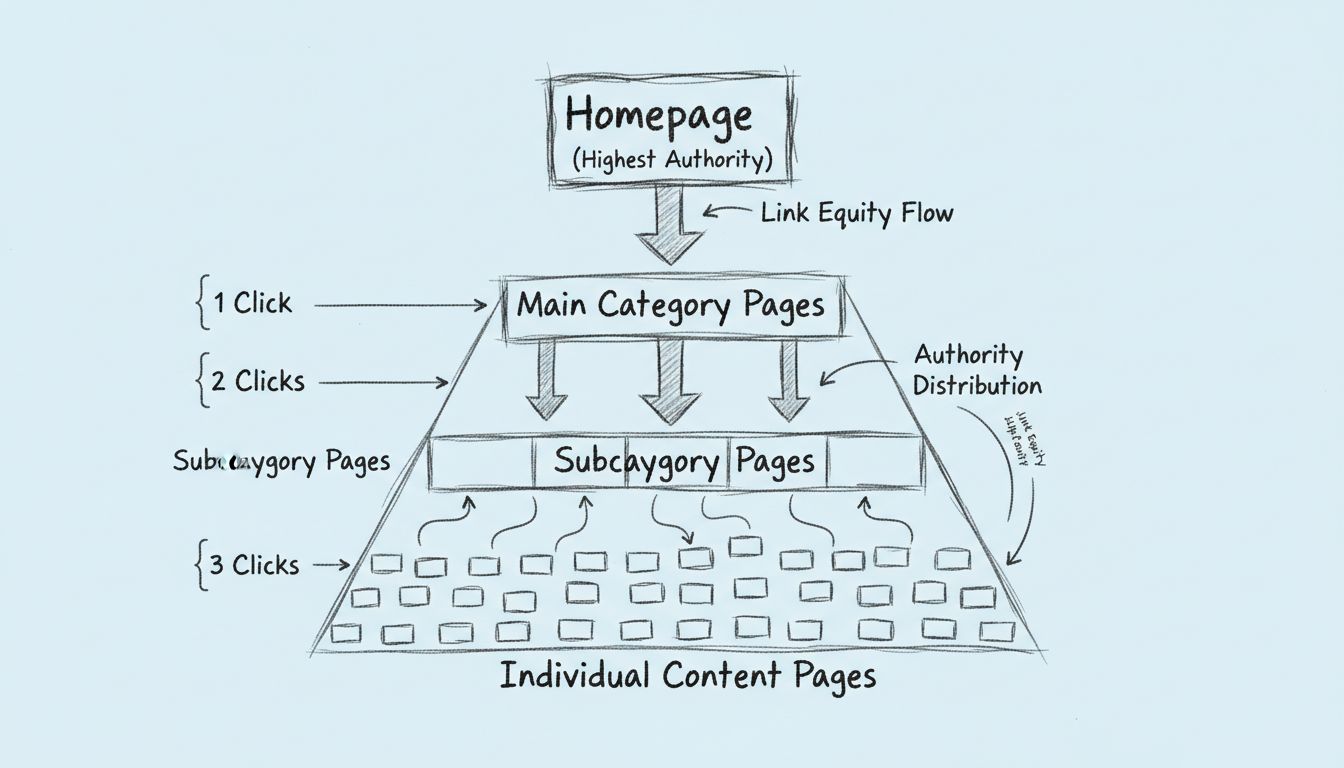

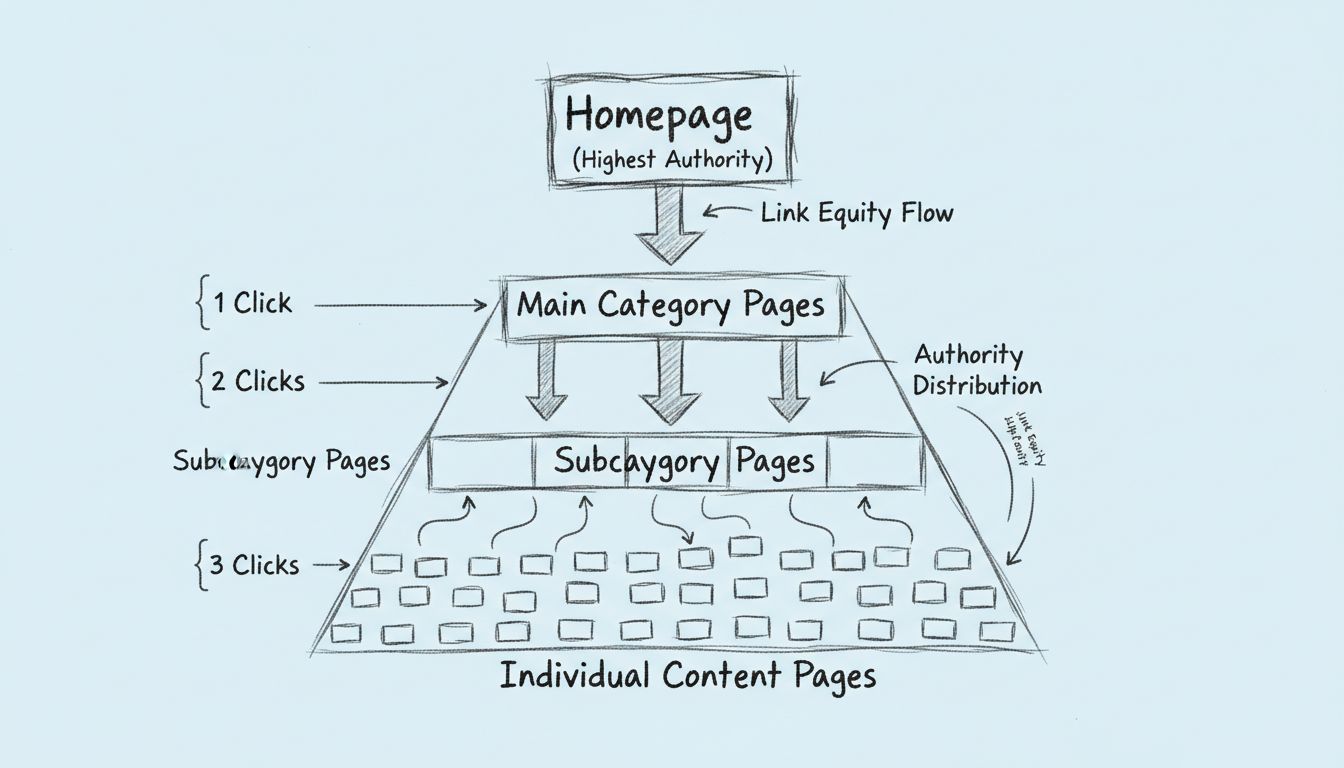

Ist internes Verlinken wichtig für SEO?

Erfahren Sie, warum interne Verlinkung entscheidend für den SEO-Erfolg ist. Lernen Sie, wie interne Links die Crawlability verbessern, Autorität verteilen und R...

Erfahren Sie, wie Firewalls Ihr Unternehmen vor Datenpannen schützen.

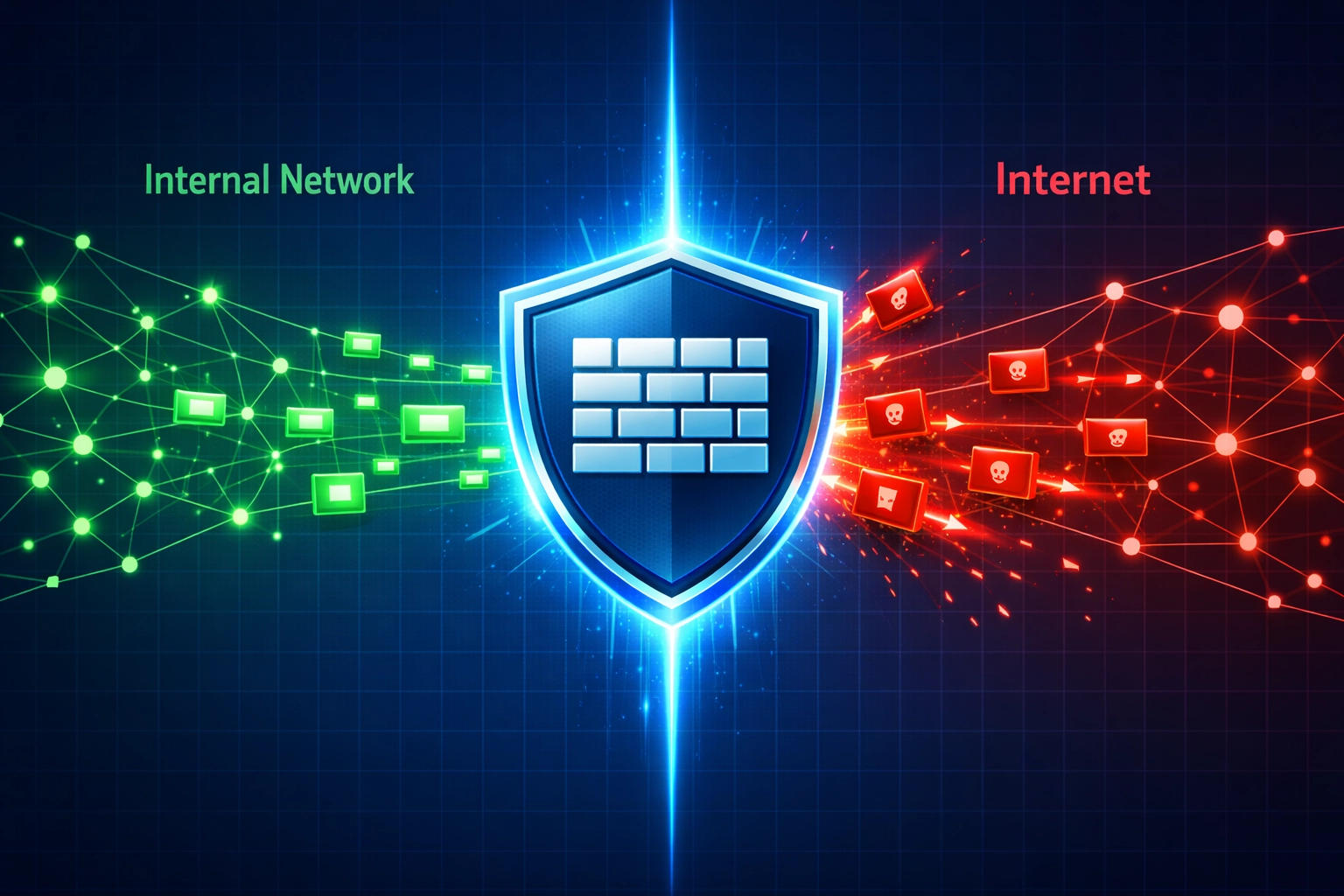

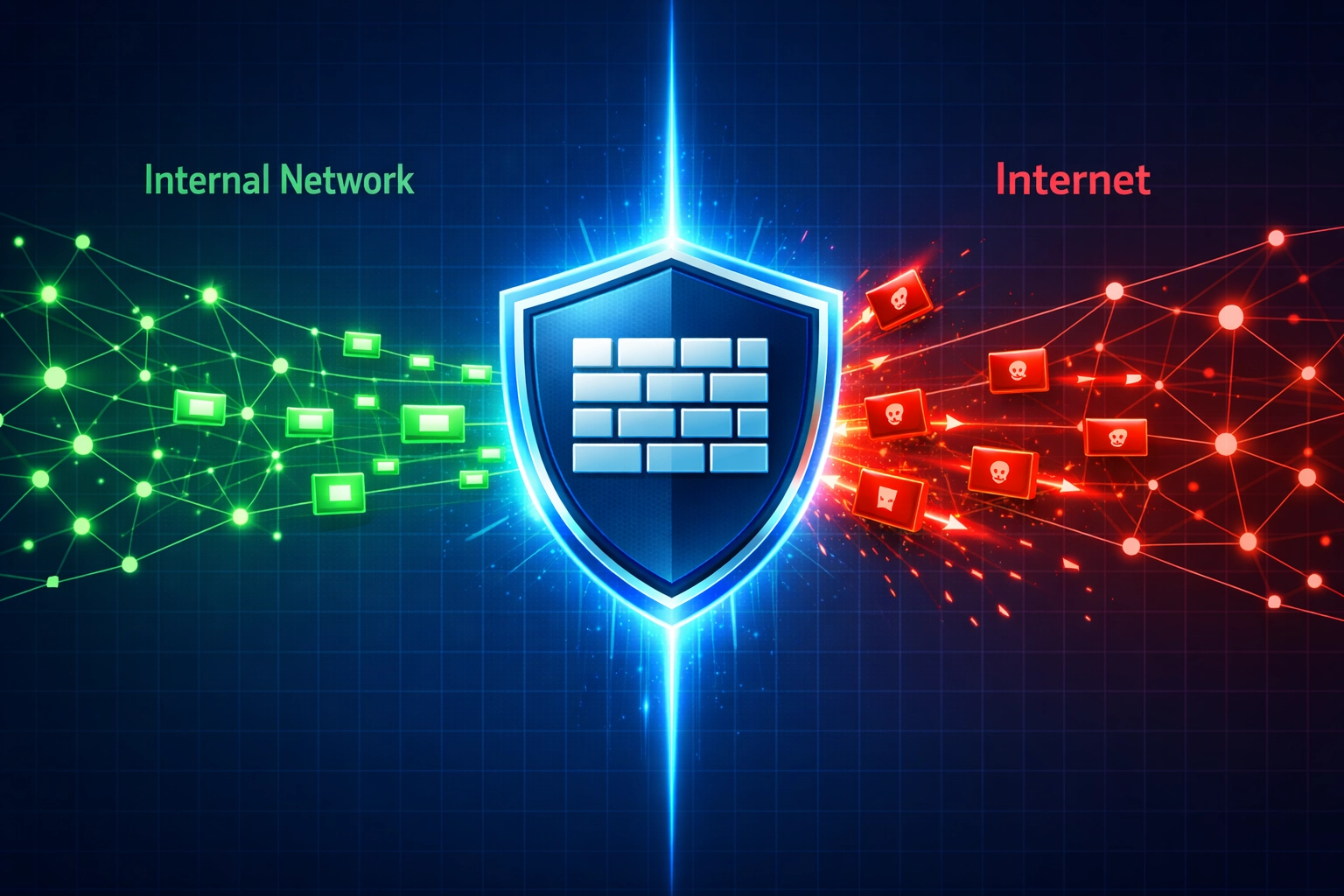

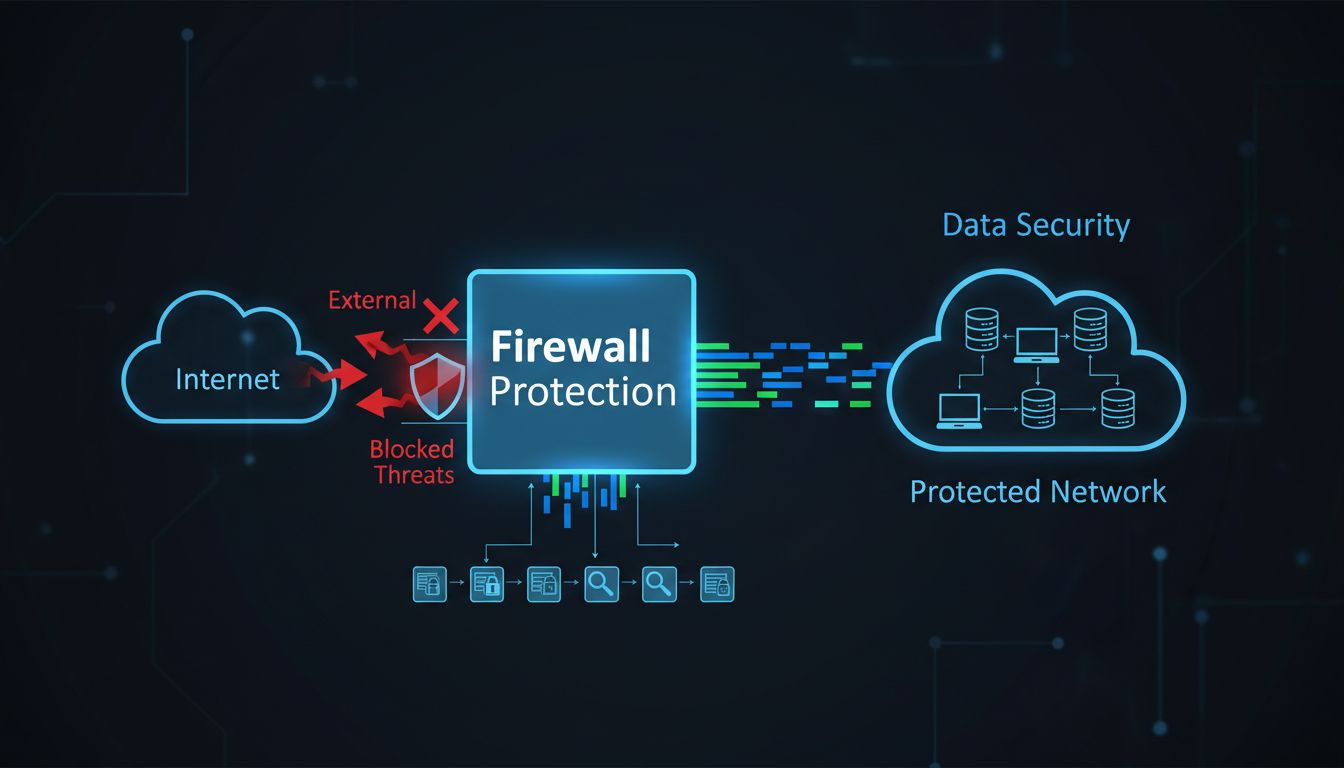

Eine Firewall ist ein Netzwerk-Sicherheitssystem, das ein- und ausgehenden Netzwerkverkehr anhand vordefinierter Sicherheitsregeln überwacht und steuert. Diese wichtigen Systeme agieren als Barriere zwischen Ihrem internen Netzwerk und nicht vertrauenswürdigen externen Netzwerken, indem sie jedes Datenpaket prüfen, das versucht, die Grenze zu überschreiten. Laut aktuellen Berichten aus der Cybersicherheit senken Organisationen mit korrekt konfigurierten Firewalls ihr Risiko für Datenpannen um bis zu 60 % – sie gehören damit zu den wirksamsten Sicherheitsinvestitionen. Es ist jedoch wichtig zu verstehen, dass Firewalls grundlegend, aber keine alleinstehende Lösung sind – sie müssen mit weiteren Sicherheitsmaßnahmen kombiniert werden, um umfassenden Schutz vor der sich ständig verändernden Bedrohungslage zu gewährleisten.

Firewalls verwenden ausgefeilte Mechanismen zur Bedrohungsblockierung, um schädlichen Datenverkehr zu erkennen und zu stoppen, bevor er Ihre Systeme erreicht. Der Prozess beginnt mit der Paketinspektion, bei der Firewalls Inhalt und Header von Datenpaketen prüfen, um verdächtige Muster oder bekannte Bedrohungen zu identifizieren. Regelbasierte Filter ermöglichen Administratoren, spezifische Richtlinien zu erstellen, die festlegen, welcher Datenverkehr basierend auf Quelle, Ziel, Port und Protokoll zugelassen bzw. blockiert wird. Stateful Inspection ist eine fortgeschrittene Technik, bei der der Zustand von Netzwerkverbindungen nachverfolgt wird. Dadurch merkt sich die Firewall vorherige Interaktionen und entscheidet intelligent, ob neue Pakete zu legitimen Sitzungen gehören. So kann eine Firewall beispielsweise einen unautorisierten Zugriffsversuch auf den Datenbankserver Ihres Unternehmens blockieren, weil die Anfrage gegen Ihre Sicherheitsrichtlinien verstößt. In einem anderen realen Szenario erkennt die Firewall, dass ein mit Malware infizierter Mitarbeiter-Computer versucht, mit einem bekannten Command-and-Control-Server zu kommunizieren, und beendet diese Verbindung sofort. So gehen Firewalls mit unterschiedlichen Bedrohungstypen um:

| Bedrohungstyp | Erkennungsmethode | Blockierungsmechanismus |

|---|---|---|

| Malware/Viren | Signaturabgleich, Verhaltensanalyse | Port-Blocking, Verkehrsfilterung |

| Unbefugter Zugriff | IP-Adressprüfung, Portüberwachung | Zugriff verweigern, Verbindung trennen |

| DDoS-Angriffe | Verkehrsvolumen-Analyse, Mustererkennung | Ratenbegrenzung, IP-Blacklist |

| Phishing/Social Engineering | URL-Filterung, Inhaltsinspektion | Domain-Blocking, E-Mail-Filterung |

Moderne Unternehmen können aus verschiedenen Firewall-Typen wählen, die jeweils unterschiedliche Schutzgrade und Funktionsumfänge bieten. Paketfilter-Firewalls sind die einfachste Option: Sie prüfen Paket-Header und treffen Zulassungs-/Ablehnungsentscheidungen anhand einfacher Regeln. Stateful-Inspection-Firewalls bieten erweiterten Schutz, indem sie Verbindungszustände nachverfolgen und Protokolle auf Anwendungsebene verstehen – das bietet mehr Sicherheit als einfaches Paketfiltern. Next-Generation-Firewalls (NGFWs) sind der aktuelle Industriestandard und vereinen klassische Firewall-Funktionen mit erweiterten Features wie Deep Packet Inspection, Intrusion Prevention, Applikationskontrolle und Integration von Bedrohungsinformationen. Web Application Firewalls (WAFs) sind auf den Schutz von Webanwendungen vor Angriffen wie SQL-Injection und Cross-Site-Scripting spezialisiert. Cloud-basierte Firewalls erweitern den Schutz auf Cloud-Umgebungen und Remote-Mitarbeiter, während virtuelle Firewalls die Segmentierung innerhalb von Rechenzentren ermöglichen. NGFWs bieten besondere Vorteile, da sie Anwendungen unabhängig von Port oder Protokoll erkennen und steuern, Zero-Day-Bedrohungen durch Verhaltensanalysen identifizieren und in Echtzeit mit aktuellen Bedrohungsinformationen versorgt werden.

| Firewall-Typ | Hauptmerkmale | Bester Anwendungsfall | Schutzlevel |

|---|---|---|---|

| Paketfilter-Firewalls | Prüft nur Paket-Header; einfache regelbasierte Filterung | Kleine Netzwerke mit Basisschutzbedarf | Basis |

| Stateful-Inspection-Firewalls | Verfolgt Verbindungszustände; versteht den Kontext | Klassische Unternehmensnetzwerke | Mittel |

| Proxy-Firewalls | Agiert als Vermittler; prüft auf Anwendungsebene | Unternehmen mit Bedarf an Inhaltsfilterung | Mittel |

| Next-Generation-Firewalls (NGFW) | Enthält IPS, URL-Filterung, Malware-Prävention, Applikationskontrolle | Unternehmensnetzwerke mit komplexen Anforderungen | Fortgeschritten |

| Web Application Firewalls (WAF) | Spezieller Schutz für Webanwendungen; schützt vor anwendungsspezifischen Angriffen | Unternehmen mit Webanwendungen und APIs | Spezialisiert |

| KI-gestützte Firewalls | Nutzt Machine Learning zur Erkennung von Anomalien und neuen Bedrohungen | Unternehmen mit Advanced Persistent Threats | Fortgeschritten |

Effektive Strategien zur Firewall-Bereitstellung erfordern sorgfältige Planung, um den Schutz über Ihre gesamte Netzwerkinfrastruktur hinweg zu maximieren. Perimeter-Bereitstellung platziert Firewalls am Rand des Netzwerks, sodass gesamter ein- und ausgehender Verkehr gefiltert wird – das bildet die erste Verteidigungslinie gegen externe Bedrohungen. Interne Segmentierung setzt Firewalls ein, um Ihr Netzwerk in sichere Zonen zu unterteilen und die laterale Bewegung eines Angreifers im Falle eines Perimeterdurchbruchs zu begrenzen. Ein Defense-in-Depth-Ansatz verwendet mehrere Firewall-Schichten auf verschiedenen Netzwerkniveaus. So bleibt auch dann ein Schutz bestehen, wenn eine Schicht überwunden wird. Dieser mehrschichtige Ansatz ist besonders effektiv, weil kein einzelnes Sicherheitstool alle Bedrohungen abfangen kann – jede Schicht erkennt andere Angriffstypen und sorgt für Redundanz, falls ein System ausfällt.

Die effektive Implementierung von Firewalls erfordert mehr als nur die Installation der Technik; sie verlangt eine durchdachte Konfiguration und fortlaufende Verwaltung. Organisationen müssen vor der Festlegung von Firewall-Regeln klare Sicherheitsrichtlinien etablieren, um sicherzustellen, dass die Regeln mit Unternehmenszielen und regulatorischen Vorgaben übereinstimmen. Regelmäßige Audits der Firewall-Regeln helfen, veraltete Einträge zu erkennen, Konflikte zu beseitigen und die Aktualität zu gewährleisten. Umfassendes Logging und Monitoring aller Firewall-Aktivitäten ermöglichen es Sicherheitsteams, Anomalien zu erkennen, Vorfälle zu untersuchen und den Sicherheitsstatus zu verstehen. Das Testen neuer Regeln in einer Testumgebung vor der Produktion verhindert, dass berechtigter Verkehr blockiert wird oder Sicherheitslücken entstehen. Hier die wichtigsten Konfigurationspraktiken, die Sicherheitsexperten empfehlen:

Firewalls bieten wichtige Vorteile für Compliance und Regulatorik, die über die reine Bedrohungsabwehr hinausgehen. Organisationen, die der DSGVO unterliegen, profitieren von Firewalls zur Datenabsicherung und Zugriffskontrolle als Nachweis für die Einhaltung von Datenschutzvorgaben. HIPAA-regulierte Unternehmen im Gesundheitswesen nutzen Firewalls, um sensible Patientendaten zu schützen und die von Bundesgesetzen geforderten Sicherheitsmaßnahmen einzuhalten. Die PCI DSS-Standards für Kreditkartenzahlungen schreiben Firewalls explizit als grundlegendes Sicherheitskontrollinstrument vor und machen sie für alle Organisationen mit Kartenverarbeitung verpflichtend. Detaillierte Audit-Trails aus den Firewall-Protokollen liefern Nachweise für die implementierten Sicherheitsmaßnahmen bei Compliance-Prüfungen und Untersuchungen. Diese umfassenden Aufzeichnungen belegen, dass Ihr Unternehmen geeignete Schutzmaßnahmen zum Schutz sensibler Daten ergriffen hat – das ist entscheidend für das Bestehen von Audits und zur Vermeidung hoher Strafen.

Trotz ihrer enormen Bedeutung haben Firewalls auch Einschränkungen, die Unternehmen kennen und adressieren müssen. Insider-Bedrohungen durch Mitarbeiter oder Dienstleister mit legitimen Zugriffsrechten können Firewall-Kontrollen umgehen – hier sind zusätzliche Überwachung und Zugriffskontrollen erforderlich. Advanced Persistent Threats (APTs) von hochentwickelten Angreifern nutzen häufig Methoden, die gezielt Firewalls umgehen. Zero-Day-Schwachstellen – also bisher unbekannte Sicherheitslücken – können von Firewalls nicht blockiert werden, bis Hersteller Patches bereitstellen und Sicherheitsteams die Regeln aktualisieren. Diese Grenzen zeigen, weshalb mehrschichtige Sicherheit unerlässlich ist: Firewalls müssen mit Endpunktschutz-Software, Awareness-Programmen sowie ergänzenden Tools wie Intrusion Detection/Prevention Systems (IDS/IPS), Security Information and Event Management (SIEM) und Endpoint Detection and Response (EDR) zusammenspielen. Eine umfassende Sicherheitsstrategie erkennt an, dass Firewalls mächtig, aber nicht vollständig sind – robuste Sicherheit erfordert mehrere sich überschneidende Schutzmechanismen.

Neue Trends in der Firewall-Technologie verändern grundlegend, wie Unternehmen auf moderne Bedrohungen reagieren. Künstliche Intelligenz und Machine Learning ermöglichen es Firewalls, Anomalien und hochentwickelte Angriffe zu erkennen, die mit klassischen Regelwerken unentdeckt blieben. Echtzeit-Bedrohungserkennung auf Basis von Verhaltensanalysen erlaubt es Firewalls, Angriffe bereits beim Entstehen zu erkennen und zu blockieren, anstatt sich nur auf bekannte Signaturen zu verlassen. Cloud-native Firewalls entwickeln sich weiter, um containerisierte Anwendungen und Microservices zu schützen und so die Sicherheitsherausforderungen moderner IT-Landschaften zu adressieren. Security Orchestration verknüpft Firewalls mit anderen Sicherheitstools und ermöglicht automatisierte Reaktionen, die die Reaktionszeit von Stunden auf Sekunden verkürzen. Prädiktive Prävention nutzt Bedrohungsinformationen und historische Daten, um Angriffe zu antizipieren und die Sicherheit proaktiv statt reaktiv zu gestalten. Diese Innovationen zeigen: Die Firewall-Technologie entwickelt sich ständig weiter und bietet Unternehmen immer ausgefeiltere Werkzeuge, um neuen Bedrohungen zu begegnen.

Eine erfolgreiche Firewall-Implementierung erfordert einen strukturierten Ansatz, der auf die individuellen Anforderungen und die Bedrohungslage Ihres Unternehmens zugeschnitten ist. Beginnen Sie mit einer umfassenden Sicherheitsanalyse, um Ihre wichtigsten Assets zu identifizieren, aktuelle Schwachstellen zu verstehen und den notwendigen Firewall-Schutz zu bestimmen. Die Wahl des richtigen Firewall-Typs hängt von Komplexität, Budget und Ihren Sicherheitsanforderungen ab – ein kleines Unternehmen startet möglicherweise mit einer Stateful-Inspection-Firewall, während ein Großunternehmen NGFWs in Betracht ziehen sollte. Sorgfältige Planung von Firewall-Regeln, Netzwerksegmentierung und Bereitstellungsorten garantiert, dass die Implementierung maximalen Schutz bietet, ohne legitime Geschäftsprozesse zu behindern. Gründliche Tests in einer kontrollierten Umgebung stellen sicher, dass Ihre Firewall-Konfiguration wie gewünscht funktioniert, bevor sie die Produktivsysteme beeinflusst. Mitarbeiterschulungen sorgen dafür, dass Ihr IT-Team die Firewall-Verwaltung, Regel-Erstellung und Reaktionsprozesse versteht. Laufende Wartung und regelmäßige Updates halten Ihre Firewall mit den neuesten Bedrohungsinformationen und Sicherheitspatches auf dem aktuellen Stand und schützen so vor neuen Schwachstellen und Angriffsmethoden.

Firewalls fungieren als erste Verteidigungslinie, indem sie den Datenfluss zwischen Ihrem Netzwerk und dem Internet überwachen, verdächtige Aktivitäten herausfiltern und unbefugten Zugriff blockieren, bevor Bedrohungen in Ihre Systeme eindringen können.

Hardware-Firewalls sind physische Geräte, die zwischen Ihrem Netzwerk und dem Internet platziert werden und alle verbundenen Systeme schützen. Software-Firewalls werden auf einzelnen Geräten installiert und bieten lokalen Schutz. Die meisten Unternehmen setzen beide Typen gemeinsam ein: Hardware-Firewalls schützen den Netzwerkperimeter, während Software-Firewalls einzelne Endpunkte absichern.

Firewall-Regeln sollten regelmäßig überprüft und aktualisiert werden – idealerweise vierteljährlich oder immer dann, wenn sich Ihre Netzwerk-Infrastruktur wesentlich verändert. Updates sind auch notwendig, wenn neue Anwendungen, Geräte oder Zugriffsrechte eingeführt werden. Außerdem sollten Regeln sofort aktualisiert werden, wenn neue Bedrohungen bekannt werden oder Sicherheitslücken entdeckt werden.

Firewalls sind zwar gegen viele Bedrohungen sehr effektiv, können aber nicht vor allen Angriffstypen schützen. Besonders stark sind sie gegen unbefugten Zugriff und netzwerkbasierte Angriffe, weniger jedoch gegen Bedrohungen von innen, Social Engineering und Zero-Day-Schwachstellen. Deshalb müssen Firewalls Teil einer mehrschichtigen Sicherheitsstrategie sein, die auch Endpunktschutz, Anwenderschulungen und Systeme zur Bedrohungserkennung umfasst.

Deep Packet Inspection ist eine fortschrittliche Firewall-Technik, bei der nicht nur die Header, sondern auch der tatsächliche Inhalt von Datenpaketen untersucht wird. Dadurch können Firewalls Malware, unautorisierte Anwendungen und versteckten Schadcode auch in verschlüsseltem Datenverkehr erkennen. DPI ermöglicht eine ausgefeiltere Bedrohungserkennung, erfordert aber mehr Rechenleistung als einfaches Paketfiltern.

Firewalls ermöglichen sicheres mobiles Arbeiten, indem sie Virtual Private Network (VPN)-Verbindungen unterstützen, die Daten zwischen externen Nutzern und Firmennetzwerken verschlüsseln. Sie überwachen auch die Aktivitäten an den Endpunkten, um ungewöhnliches Verhalten oder unbefugte Zugriffsversuche zu erkennen. So können Mitarbeiter von überall sicher auf Unternehmensressourcen zugreifen.

Die Kosten für Firewalls variieren stark je nach Typ und Funktionsumfang. Software-Firewalls für einzelne Geräte kosten jährlich 50–200 €, während Hardware-Firewalls für Unternehmen oder Next-Generation-Firewalls je nach Leistungsanforderungen und Ausstattung zwischen 5.000 und 50.000+ € liegen können. Cloud-basierte Firewalls arbeiten meist mit Abomodellen ab 100–500 € monatlich.

Moderne Firewalls lassen sich nahtlos in Sicherheitsökosysteme wie Endpunktschutzplattformen, Intrusion-Detection-Systeme und Security Information and Event Management (SIEM) integrieren. Dadurch wird eine zentrale Bedrohungsverwaltung, automatisierte Reaktionen auf erkannte Bedrohungen und umfassende Transparenz über die gesamte Sicherheitsinfrastruktur ermöglicht.

Ja, Firewalls sind auch für kleine Unternehmen unverzichtbar. Kleine Unternehmen sind häufig Ziel von Hackern, weil sie oft nur begrenzte interne Sicherheitsressourcen haben. Eine richtig konfigurierte Firewall bietet kosteneffektiven Schutz vor gängigen Bedrohungen, hilft bei der Einhaltung von Vorschriften und zeigt Sorgfalt beim Schutz von Kundendaten.

Firewalls sind unverzichtbar, aber sie sind erst der Anfang. PostAffiliatePro hilft Ihnen, eine umfassende Sicherheitsstrategie für Ihr Affiliate-Netzwerk und Ihre Geschäftsprozesse aufzubauen.

Erfahren Sie, warum interne Verlinkung entscheidend für den SEO-Erfolg ist. Lernen Sie, wie interne Links die Crawlability verbessern, Autorität verteilen und R...

Erfahren Sie, wie Anti-Malware-Software Ihr Unternehmen vor bösartigen Bedrohungen, Phishing-Angriffen und Ransomware schützt.

Entdecken Sie das FreeFiltering-Partnerprogramm, eine CPS-basierte Plattform mit Fokus auf Webfilter-Software, die Werbung mit Inhalten für Erwachsene blockiert...

Cookie-Zustimmung

Wir verwenden Cookies, um Ihr Surferlebnis zu verbessern und unseren Datenverkehr zu analysieren. See our privacy policy.