XSS-Sicherheitslücken eliminieren: So erhöht PAP die

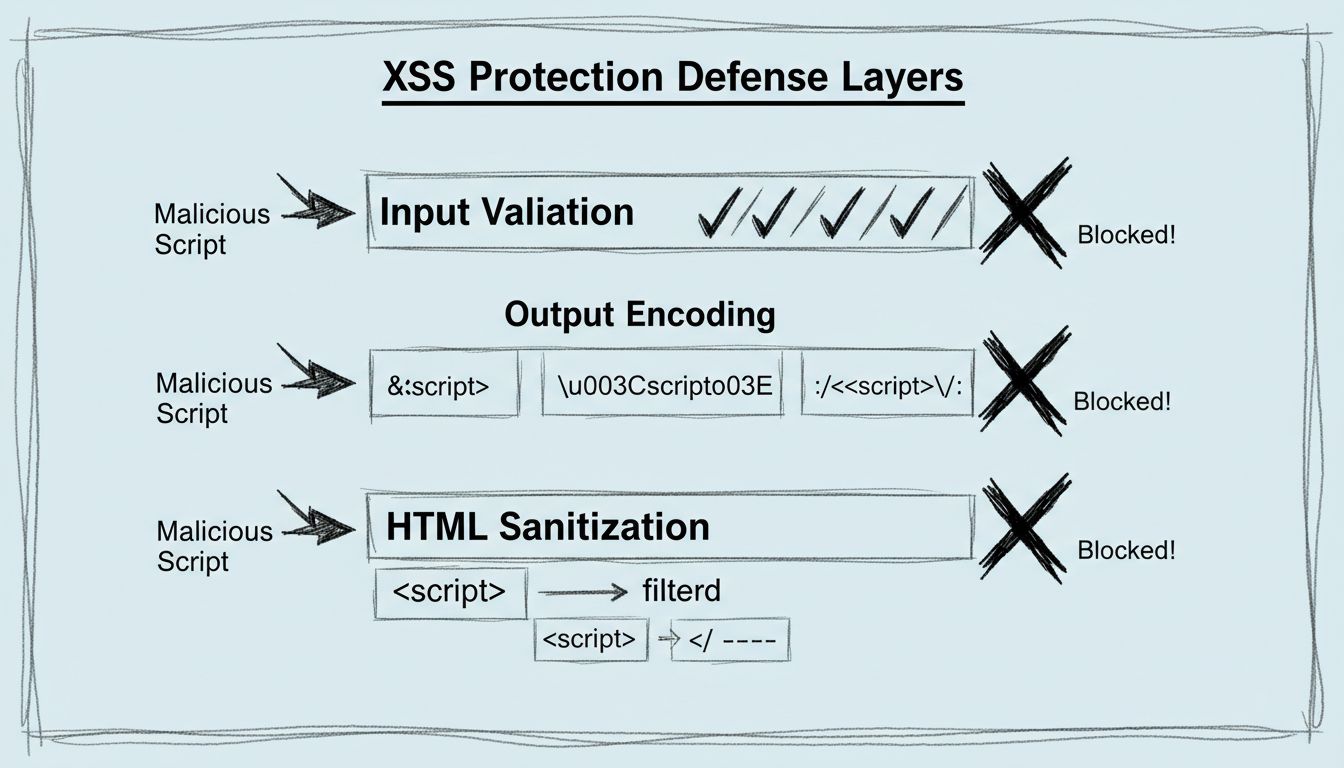

Erfahren Sie, wie Post Affiliate Pro Cross-Site-Scripting-Schwachstellen durch Eingabevalidierung.

Erfahren Sie, wie CSP-Header vor XSS-Angriffen schützen.

Content Security Policy (CSP) ist ein Sicherheitsmechanismus des Browsers, der als zweite Verteidigungslinie gegen Cross-Site-Scripting (XSS)-Angriffe dient, indem er steuert, welche externen Domains und Ressourcen auf Ihren Webseiten geladen werden dürfen. Anstatt sich ausschließlich auf Eingabevalidierung und Ausgabe-Encoding zu verlassen, setzt CSP auf einen Whitelist-basierten Ansatz, der dem Browser exakt mitteilt, welchen Quellen für Skripte, Stylesheets, Bilder, Schriftarten und andere Ressourcen vertraut werden darf. Trifft ein Browser auf eine Ressource, die gegen Ihre CSP-Regeln verstößt, blockiert er das Laden – so wird verhindert, dass bösartiger Code ausgeführt wird, selbst wenn er Ihre erste Verteidigungslinie überwunden hat. Diese proaktive Sicherheitsmaßnahme ist für moderne Webanwendungen unerlässlich – insbesondere für Plattformen wie PostAffiliatePro, die mit sensiblen Nutzerdaten und Finanztransaktionen arbeiten.

Cross-Site-Scripting (XSS)-Angriffe treten auf, wenn Angreifer bösartigen JavaScript-Code in Webseiten einschleusen, die von ahnungslosen Nutzern besucht werden, wodurch der Angreifer Sitzungs-Cookies stehlen, Tastatureingaben erfassen, Nutzer auf Phishing-Seiten umleiten oder Seiteninhalte manipulieren kann. Es gibt drei Haupttypen von XSS-Angriffen: Reflected XSS tritt auf, wenn bösartiger Code in einer URL eingebettet und sofort beim Besuch des Links ausgeführt wird; Stored XSS entsteht, wenn Angreifer Code in eine Datenbank oder einen Server einschleusen, der dann an alle Nutzer ausgeliefert wird, die diesen Inhalt ansehen; DOM-basiertes XSS nutzt Schwachstellen in clientseitigem JavaScript, das Benutzereingaben unsicher verarbeitet. Die Folgen erfolgreicher XSS-Angriffe können verheerend sein – Angreifer können Nutzersitzungen übernehmen, sensible Daten wie Passwörter und Zahlungsinformationen stehlen, Malware installieren oder Benutzerkonten vollständig kompromittieren. Obwohl Eingabevalidierung und Ausgabe-Encoding als erste Verteidigungslinie entscheidend sind, sind sie nicht narrensicher – deshalb bietet CSP eine unverzichtbare zweite Schutzschicht, die verhindert, dass bösartige Skripte ausgeführt werden, egal wie sie in Ihre Anwendung gelangt sind.

| XSS-Angriffsart | Funktionsweise | Mögliche Auswirkungen |

|---|---|---|

| Reflected XSS | Bösartiger Code in der URL eingebettet, beim Besuch des Links sofort ausgeführt | Sitzungsübernahme, Diebstahl von Zugangsdaten, Malware-Verbreitung |

| Stored XSS | Angreifer schleust Code in Datenbank/Server ein, der allen Betrachtern ausgeliefert wird | Weitreichende Kompromittierung, persistente Angriffe, massenhafter Datendiebstahl |

| DOM-basiertes XSS | Schwachstellen im clientseitigen JavaScript, das Benutzereingaben unsicher verarbeitet | Sitzungsdiebstahl, Keylogging, Seitenmanipulation, Diebstahl von Zugangsdaten |

Content Security Policy funktioniert, indem Direktiven in HTTP-Headern definiert werden, die festlegen, aus welchen Quellen verschiedene Ressourcentypen auf Ihrer Website geladen werden dürfen. Die Direktive default-src dient dabei als Fallback-Richtlinie für alle Ressourcentypen, die nicht durch spezifischere Direktiven abgedeckt werden, und bietet damit eine effektive Möglichkeit, mit einer einzigen Regel eine Basissicherheit herzustellen. CSP verwendet Quellausdrücke wie 'self' (nur gleiche Herkunft), spezifische Domainnamen (example.com) oder Wildcards (*.example.com), um vertrauenswürdige Quellen zu definieren; zudem können mehrere Quellen in einer Direktive kombiniert werden. Ein einfaches Beispiel für einen CSP-Header sieht so aus:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Erhält der Browser diesen Header, setzt er die Richtlinie um, indem er alle Ressourcen blockiert, die nicht den angegebenen Quellen entsprechen – versucht ein Skript, von einer nicht autorisierten Domain zu laden, blockiert der Browser dies stillschweigend und protokolliert einen Verstoß. Für Tests und die schrittweise Einführung bietet CSP auch den Content-Security-Policy-Report-Only-Header, der Verstöße nur protokolliert, aber keine Ressourcen blockiert; so können Sie Probleme erkennen, bevor Sie die Richtlinie erzwingen.

CSP bietet zahlreiche Direktiven, mit denen Sie das Verhalten verschiedener Ressourcentypen auf Ihrer Website gezielt steuern können:

script-src – Steuert, aus welchen Quellen JavaScript ausgeführt werden darf und ist eine der wichtigsten Direktiven zum Schutz vor XSS-Angriffen. Beispiel: script-src 'self' trusted-cdn.com erlaubt Skripte nur von Ihrer eigenen Domain und einem vertrauenswürdigen CDN.

style-src – Beschränkt die Quellen für CSS-Dateien, um zu verhindern, dass Angreifer bösartige Stylesheets einschleusen, die Ihre Seite entstellen oder Benutzereingaben über unsichtbare Overlays auslesen.

img-src – Kontrolliert Bildquellen, da Angreifer Bildanfragen verwenden können, um Daten zu exfiltrieren oder Nutzer über verschiedene Seiten hinweg zu verfolgen.

frame-ancestors – Legt fest, welche Domains Ihre Seite in iframes einbetten dürfen, und schützt so vor Clickjacking-Angriffen, bei denen Nutzer dazu verleitet werden, versteckte Elemente anzuklicken.

object-src – Beschränkt Flash, Java und andere Legacy-Plugins, die häufige Angriffsvektoren darstellen. Es wird empfohlen, sie mit 'none' komplett zu deaktivieren, sofern Sie diese Technologien nicht ausdrücklich benötigen.

base-uri – Steuert, welche URLs in <base>-Tags verwendet werden dürfen, und verhindert so, dass Angreifer die Basis-URL ändern und relative Links auf Ihrer Seite kapern.

Während das Whitelisting von Domains nützlich ist, bieten Nonces und Hashes einen ausgefeilteren Ansatz für CSP, der besonders bei dynamischen Inhalten und Inline-Skripten wertvoll ist. Ein Nonce ist ein zufälliger, eindeutiger Wert, der bei jeder Seitenanfrage generiert und sowohl im CSP-Header als auch in den entsprechenden HTML-Tags eingebettet wird – beispielsweise script-src 'nonce-abc123def456' im Header in Kombination mit <script nonce="abc123def456"> im HTML ermöglicht die Ausführung nur dieses spezifischen Skripts. Hashes werden berechnet, indem ein kryptografischer Hash Ihres Skript- oder Style-Inhalts erstellt und im CSP-Header angegeben wird, z. B. script-src 'sha256-abc123...', wodurch der Browser prüfen kann, ob das Skript unverändert ist, bevor es ausgeführt wird. Nonces eignen sich ideal für dynamische Inhalte, bei denen Skripte serverseitig generiert werden, während Hashes besser für statische Inline-Skripte geeignet sind, die sich zwischen Anfragen nicht verändern. Beide Methoden sind wesentlich sicherer als Allowlists, da sie nicht auf Domain-Whitelisting beruhen – selbst wenn ein Angreifer einen Weg findet, Code einzuschleusen, verfügt dieser nicht über den korrekten Nonce oder Hash und wird blockiert. Das Schlüsselwort strict-dynamic erhöht die Sicherheit zusätzlich, indem es dem Browser mitteilt, nur Skripten mit gültigen Nonces oder Hashes zu vertrauen und Domain-Whitelists vollständig zu ignorieren.

Beispiel mit Nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Dieses Skript ist erlaubt');

</script>

Beispiel mit Hash:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Dieses Skript ist erlaubt, wenn der Hash übereinstimmt');

</script>

Der sicherste Weg, CSP zu implementieren, ist der Beginn mit dem Content-Security-Policy-Report-Only-Header, der Verstöße überwacht, ohne Ressourcen zu blockieren, sodass Sie Probleme erkennen und beheben können, bevor Sie die Richtlinie erzwingen. Testen Sie Ihre CSP gründlich in allen von Ihren Nutzern verwendeten Browsern und auf allen Geräten, wobei Sie besonders auf Drittanbieter-Integrationen und Analyse-Tools achten sollten, die Ressourcen von unerwarteten Domains laden könnten. Für dynamische Inhalte und Inline-Skripte sollten Sie Nonces nutzen, anstatt auf 'unsafe-inline' zu setzen, da diese Direktive den Schutz von CSP größtenteils aushebelt, indem sie beliebigen Inline-Code ausführen lässt. Vermeiden Sie auch das Schlüsselwort 'unsafe-eval', da es die Verwendung von eval() und ähnlichen Funktionen erlaubt, die zur Laufzeit beliebigen Code ausführen können. Richten Sie ein Monitoring für CSP-Verstöße ein, indem Sie eine report-uri- oder report-to-Direktive verwenden, die Protokolle an Ihr Überwachungssystem sendet, damit Sie Angriffe und Richtlinienprobleme in Echtzeit erkennen. Erweitern Sie Ihre CSP-Abdeckung schrittweise auf alle Ressourcentypen und Drittanbieter-Services und überprüfen Sie Ihre Richtlinie regelmäßig, um sie bei Weiterentwicklung Ihrer Anwendung aktuell zu halten. PostAffiliatePro bietet integrierte CSP-Unterstützung mit sinnvollen Standardwerten, sodass Affiliates starke Sicherheit ohne aufwendige Konfigurationen aufrechterhalten können.

PostAffiliatePro setzt umfassenden Content-Security-Policy-Schutz im Admin-Panel und im Affiliate-Dashboard ein, um sensible Daten zu schützen und unbefugte Script-Injektion zu verhindern. Die Plattform pflegt eine sorgfältig kuratierte Whitelist vertrauenswürdiger Domains für essentielle Ressourcen wie jQuery, Bootstrap und andere Bibliotheken, die das Interface betreiben, sodass nur verifizierte Quellen Skripte und Stylesheets laden können. Dieser Schutz ist im PostAffiliatePro-Panel besonders wichtig, da hier Provisionsberechnungen, Zahlungsabwicklung und Affiliate-Kontodaten verwaltet werden – ein erfolgreicher XSS-Angriff könnte es Angreifern ermöglichen, Zugangsdaten zu stehlen, Provisionen zu manipulieren oder Zahlungen umzuleiten. Durch das Erzwingen strikter CSP-Header verhindert PostAffiliatePro, dass Angreifer bösartige Skripte einschleusen können, selbst wenn sie eine Schwachstelle im Anwendungscode ausnutzen. Nutzer profitieren von diesem integrierten Schutz, ohne CSP selbst konfigurieren zu müssen, und das Sicherheitsteam der Plattform überwacht und aktualisiert die Richtlinie kontinuierlich, um neuen Bedrohungen zu begegnen und neue Funktionen zu unterstützen.

Einer der kritischsten Fehler ist es, CSP als vollständige Sicherheitslösung statt als Teil einer umfassenden Verteidigungsstrategie zu betrachten – CSP ist mächtig, muss aber mit Eingabevalidierung, Ausgabe-Encoding, HTTPS und weiteren Sicherheitsmaßnahmen kombiniert werden. Viele Entwickler erstellen zu großzügige CSP-Richtlinien, die den Zweck des Headers untergraben, etwa durch script-src * oder default-src *, wodurch Skripte aus jeder Quelle zugelassen und der Schutz praktisch ausgehebelt wird. Wenn Sie CSP nicht in verschiedenen Browsern und auf unterschiedlichen Geräten testen, kann es passieren, dass legitime Ressourcen in der Produktion blockiert werden, was Nutzer frustriert und Funktionen außer Kraft setzt. Wer CSP-Verstoßberichte nicht überwacht, bemerkt weder Angriffe noch zu restriktive Richtlinien und bleibt Sicherheitsproblemen gegenüber blind. Das Mischen von Nonces mit 'unsafe-inline' ist ein häufiger Fehler, der die Sicherheitsvorteile von Nonces zunichte macht – wenn Sie Nonces verwenden, entfernen Sie 'unsafe-inline' vollständig. Ein weiterer häufiger Fehler ist das Blockieren legitimer Ressourcen, weil nicht alle Drittanbieterdienste berücksichtigt wurden, was zu defekten Funktionen und Nutzerbeschwerden führt. Schließlich ist es gefährlich, eine CSP-Richtlinie einmalig zu setzen und dann zu vergessen – mit jedem Update und neuen Integrationen Ihrer Anwendung müssen Sie die Richtlinie regelmäßig überprüfen und anpassen, um Sicherheit und Funktionalität zu gewährleisten.

Content Security Policy wirkt am besten als Teil einer umfassenden Strategie für Sicherheitsheader, die ergänzende Schutzmechanismen wie X-Frame-Options (verhindert Clickjacking durch Steuerung der Einbettung in iframes), X-Content-Type-Options: nosniff (schützt vor MIME-Type-Sniffing-Angriffen) und Strict-Transport-Security (erzwingt HTTPS) umfasst. Dieser Defense-in-Depth-Ansatz stellt sicher, dass auch bei Umgehung einer Schutzschicht weitere Maßnahmen aktiv bleiben, um Nutzer und Daten zu schützen. CSP sollte mit robuster Eingabevalidierung und Ausgabe-Encoding auf Serverseite kombiniert werden, damit bösartiger Code gar nicht erst den Browser erreicht. HTTPS ist eine Grundvoraussetzung für eine effektive CSP-Implementierung, da CSP-Header, die über unverschlüsseltes HTTP übertragen werden, von Angreifern abgefangen und manipuliert werden können. Die sichersten Anwendungen setzen all diese Schutzmaßnahmen gemeinsam ein – CSP verhindert Script-Injektion, X-Frame-Options schützt vor Clickjacking, Eingabevalidierung stoppt schädliche Daten am Eingang und HTTPS gewährleistet, dass Header und Inhalte unterwegs nicht manipuliert werden. Wenn Sie Sicherheit als mehrschichtiges System betrachten, statt sich auf eine einzelne Maßnahme zu verlassen, schaffen Sie eine Umgebung, in der Angreifer mehrere Hürden überwinden müssen, um erfolgreich zu sein.

Content Security Policy ist ein unverzichtbarer Sicherheitsmechanismus, der entscheidenden Schutz vor XSS-Angriffen bietet – einer der häufigsten und gefährlichsten Web-Schwachstellen überhaupt. Durch die Implementierung einer gut konfigurierten CSP-Richtlinie verringern Sie das Risiko erheblich, dass Angreifer bösartige Skripte auf Ihrer Website einschleusen und ausführen können, und schützen so die Daten, Sitzungen und das Vertrauen Ihrer Nutzer. PostAffiliatePro enthält integrierten CSP-Schutz, der Ihr Affiliate-Panel und Dashboard automatisch absichert, sodass keine manuelle Sicherheitskonfiguration notwendig ist und Sie dennoch die Flexibilität haben, Richtlinien an Ihre Bedürfnisse anzupassen. Falls Sie CSP auf Ihrer Affiliate-Plattform noch nicht nutzen, ist jetzt der richtige Zeitpunkt dafür – beginnen Sie mit dem Report-Only-Modus, testen Sie umfassend und verschärfen Sie Ihre Richtlinien schrittweise, sobald Sie Vertrauen in Ihre Konfiguration gewonnen haben. Schützen Sie Ihr Affiliate-Netzwerk und Ihre Nutzer, indem Sie CSP noch heute implementieren, und nutzen Sie die integrierten Sicherheitsfunktionen von PostAffiliatePro, um einen robusten Schutz gegen neue Bedrohungen aufrechtzuerhalten.

Content-Security-Policy (CSP) ist ein Sicherheitsmechanismus des Browsers, der als zweite Verteidigungslinie gegen Cross-Site-Scripting (XSS)-Angriffe fungiert. Er definiert, welche externen Domains und Ressourcen auf Ihren Webseiten geladen werden dürfen, und verhindert so, dass bösartige Skripte ausgeführt werden, selbst wenn sie Ihre erste Verteidigungslinie umgehen. CSP ist unerlässlich, um sensible Daten zu schützen und das Vertrauen der Nutzer zu erhalten.

CSP schützt vor XSS, indem es einen auf Whitelisting basierenden Ansatz verfolgt, der den Browsern genau mitteilt, welche Quellen für Skripte, Stylesheets, Bilder und andere Ressourcen vertrauenswürdig sind. Wenn ein Browser auf eine Ressource stößt, die gegen Ihre CSP-Regeln verstößt, blockiert er das Laden und protokolliert einen Verstoß. So wird verhindert, dass Angreifer bösartigen Code einschleusen und ausführen, selbst wenn sie eine Schwachstelle in Ihrer Anwendung ausnutzen.

Nonces sind zufällige, eindeutige Werte, die bei jeder Seitenanfrage generiert und sowohl im CSP-Header als auch in den HTML-Tags eingebettet werden – ideal für dynamische Inhalte. Hashes werden erstellt, indem ein kryptografischer Hash Ihres Skriptinhalts berechnet und in den CSP-Header aufgenommen wird – optimal für statische Inline-Skripte. Beide Methoden sind sicherer als Domain-Whitelists, da sie nicht auf domänenbasierte Zulassungslisten angewiesen sind.

Ja, eine zu restriktive CSP-Richtlinie kann legitime Ressourcen blockieren und die Funktionalität beeinträchtigen. Deshalb wird empfohlen, zunächst den Content-Security-Policy-Report-Only-Header zu verwenden, der Verstöße überwacht, ohne Ressourcen zu blockieren. Testen Sie die Richtlinie gründlich in allen Browsern und auf allen Geräten, bevor Sie sie erzwingen, und erweitern Sie die CSP-Abdeckung schrittweise.

Sie können CSP-Verstöße überwachen, indem Sie eine report-uri- oder report-to-Direktive in Ihren CSP-Header aufnehmen, die Protokolle über Verstöße an Ihr Überwachungssystem sendet. So können Sie Angriffe und Richtlinienprobleme in Echtzeit erkennen, sehen, welche Ressourcen blockiert werden, und Ihre Richtlinie entsprechend anpassen. Regelmäßiges Monitoring ist unerlässlich, um Sicherheit und Funktionalität zu gewährleisten.

CSP wird von allen modernen Browsern wie Chrome, Firefox, Safari und Edge unterstützt. Ältere Browser wie Internet Explorer bieten jedoch nur eingeschränkte oder keine Unterstützung. Wenn Sie Legacy-Browser unterstützen müssen, können Sie den Content-Security-Policy-Report-Only-Header zum Monitoring einsetzen und gleichzeitig die Kompatibilität mit älteren Versionen wahren.

PostAffiliatePro bietet umfassenden Content-Security-Policy-Schutz im Admin-Panel und im Affiliate-Dashboard durch eine sorgfältig kuratierte Whitelist vertrauenswürdiger Domains für essentielle Ressourcen. Das Sicherheitsteam der Plattform überwacht und aktualisiert die Richtlinie kontinuierlich, um neuen Bedrohungen zu begegnen. Nutzer profitieren von diesem integrierten Schutz, ohne CSP selbst konfigurieren zu müssen.

Wenn CSP legitime Ressourcen blockiert, prüfen Sie zunächst Ihre CSP-Verstoßberichte, um herauszufinden, welche Ressourcen betroffen sind. Aktualisieren Sie anschließend Ihre Richtlinie, um die legitime Quelle in die Whitelist aufzunehmen. Testen Sie die Änderungen gründlich, bevor Sie sie in die Produktion übernehmen, und ziehen Sie Nonces oder Hashes in Betracht, anstatt Domain-Whitelists zu verwenden, um die Sicherheit zu erhöhen.

PostAffiliatePro bietet integrierten Content-Security-Policy-Schutz, um Ihr Affiliate-Netzwerk vor XSS-Angriffen und bösartiger Script-Injektion zu schützen. Beginnen Sie noch heute mit dem Schutz Ihrer Plattform durch Sicherheitsfunktionen auf Enterprise-Niveau.

Erfahren Sie, wie Post Affiliate Pro Cross-Site-Scripting-Schwachstellen durch Eingabevalidierung.

Erfahren Sie mehr über den XSS-Sicherheits-Patch im neuesten Update von PostAffiliatePro. Entdecken Sie, wie strengere Eingabevalidierung und Ausgabecodierung I...

Entdecken Sie die Updates von PostAffiliatePro im Februar 2024, darunter Benutzerprofil-Variablen in Weiterleitungs-URLs.

Cookie-Zustimmung

Wir verwenden Cookies, um Ihr Surferlebnis zu verbessern und unseren Datenverkehr zu analysieren. See our privacy policy.