Internationale Wett-Affiliate-Programme in mehreren Märkten

Meistern Sie die Verwaltung von Wett-Affiliate-Programmen in mehreren Märkten mit Strategien für Compliance.

Umfassender Leitfaden zur Absicherung von Wett-Affiliate-Seiten.

Der globale Online-Glücksspielmarkt wird bis 2027 voraussichtlich 127,3 Milliarden USD erreichen, wobei Affiliate-Marketing einen wesentlichen Anteil an diesem Wachstum hat. Diese explosive Expansion macht Wett-Affiliate-Plattformen jedoch zu bevorzugten Zielen für Cyberkriminelle – die Gaming-Branche verzeichnete in den vergangenen drei Jahren einen Anstieg von Cyberangriffen um 300 %. Da Wett-Affiliates sensible Nutzerdaten wie Zahlungsinformationen, persönliche Identifikationsdaten und Wetthistorien verarbeiten, sind strenge Sicherheitsmaßnahmen kein Wettbewerbsvorteil, sondern absolute Notwendigkeit. Der Einsatz war nie höher: Ein einziger Datenvorfall kann Millionenstrafen, irreversible Reputationsschäden und Vertrauensverlust der Nutzer nach sich ziehen.

Wett-Affiliate-Seiten stehen vor einer komplexen und sich ständig verändernden Bedrohungslandschaft, die weit über simple Passwortangriffe hinausgeht. Die Hauptbedrohungen umfassen:

Laut dem Group-IB Bedrohungsbericht 2024 verzeichnete der Gaming- und Glücksspielsektor einen Anstieg gezielter Angriffe um 45 %, mit durchschnittlichen Kosten pro Vorfall von über 4,2 Millionen USD.

SSL/TLS (Secure Sockets Layer/Transport Layer Security) ist die Basistechnologie zum Schutz von Daten während der Übertragung zwischen Browsern der Nutzer und Ihrer Affiliate-Plattform. Das Protokoll erzeugt einen verschlüsselten Tunnel, der Angreifern das Abfangen sensibler Informationen wie Zugangsdaten, Zahlungsdetails und persönliche Daten unmöglich macht. Moderne Wett-Affiliate-Seiten sollten mindestens TLS 1.2 einsetzen, idealerweise TLS 1.3 als Goldstandard maximaler Sicherheit. Alle Seiten, auf denen sensible Daten verarbeitet werden – insbesondere Login, Zahlungsabwicklung und Nutzerkonten – müssen HTTPS mit gültigen SSL-Zertifikaten nutzen. Regelmäßige Zertifikatsprüfungen und fristgerechte Verlängerungen sind unerlässlich, denn abgelaufene Zertifikate gefährden nicht nur die Sicherheit, sondern verursachen auch Browserwarnungen, die das Vertrauen und die Konversionsrate der Nutzer beeinträchtigen.

Die Zwei-Faktor-Authentifizierung fügt eine entscheidende zweite Sicherheitsebene hinzu, indem Nutzer neben ihrem Passwort einen weiteren Identitätsnachweis erbringen müssen. Häufige 2FA-Methoden sind:

Die verpflichtende Einführung von 2FA für alle Nutzerkonten – insbesondere solche mit Zugriff auf Zahlungsmittel oder Kontoeinstellungen – reduziert unbefugte Zugriffe um bis zu 99,9 %. Für Affiliate-Partner, die mehrere Konten verwalten, ist 2FA besonders wichtig, da kompromittierte Konten zu betrügerischen Empfehlungen und Provisionsdiebstahl führen können.

Der Payment Card Industry Data Security Standard (PCI DSS) ist ein verpflichtender Compliance-Rahmen für alle Unternehmen, die Kreditkartendaten verarbeiten. Die aktuelle Version, PCI DSS 4.0, definiert 12 Kernanforderungen, darunter Netzwerksicherheit, Zugriffskontrollen und regelmäßige Sicherheitstests. Wett-Affiliates dürfen niemals vollständige Kreditkartennummern, CVV-Codes oder Magnetstreifendaten speichern – stattdessen sollte Tokenisierung eingesetzt werden, sodass Zahlungsdienstleister die sensiblen Kartendaten verarbeiten und nur einen Token für zukünftige Transaktionen zurückgeben. Die gesamte Zahlungsabwicklung muss über verschlüsselte Verbindungen erfolgen, und Zahlungs-Gateways sollten regelmäßig von qualifizierten Sicherheitsexperten (QSA) geprüft werden. Bei Verstößen gegen PCI DSS drohen Bußgelder von 5.000 bis 100.000 USD pro Monat sowie Haftung für Folgekosten. Renommierte Zahlungsdienstleister wie Stripe, PayPal oder spezialisierte Gaming-Zahlungsanbieter übernehmen einen Großteil dieser Last, doch Affiliates sind weiterhin für ihren Teil der Sicherheitskette verantwortlich.

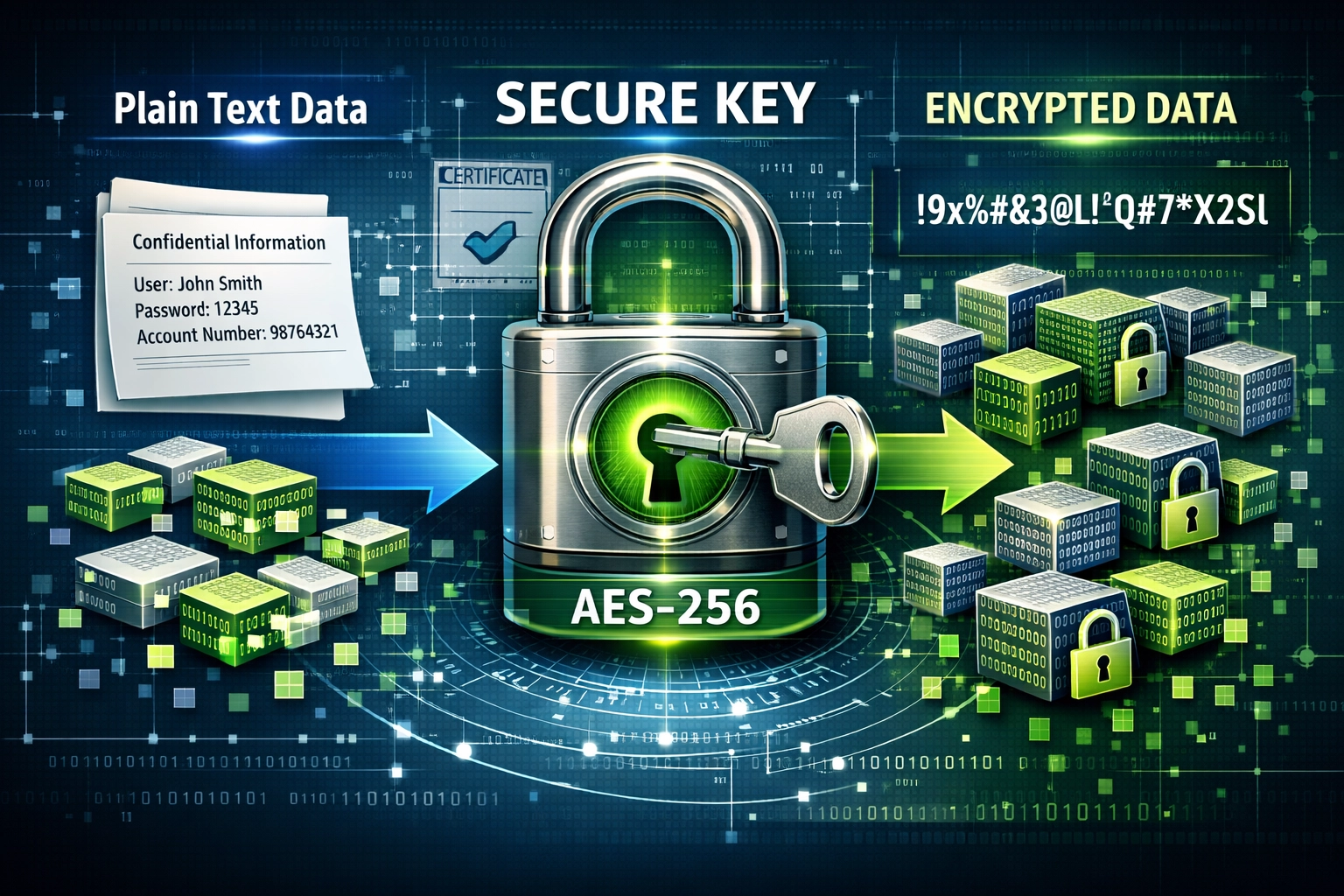

Während SSL/TLS Daten während der Übertragung schützt, sichert die Verschlüsselung ruhender Daten gespeicherte Informationen vor unbefugtem Zugriff bei kompromittierten Servern. Branchenstandard ist die AES-256-Verschlüsselung, die eine 256-Bit-Schlüssel verwendet, um sensible Datenbanken mit Nutzerinformationen, Zahlungsdaten und Wetthistorien zu verschlüsseln. Passwörter sollten mit spezialisierten Hashing-Algorithmen wie bcrypt oder Argon2 gespeichert werden, die rechenintensiv und resistent gegen Brute-Force-Angriffe sind – Passwörter dürfen niemals im Klartext oder mit einfachen MD5-Hashes gespeichert werden. Prinzipien der Datenminimierung sollten bestimmen, welche Informationen erhoben und gespeichert werden; die Speicherung nur essenzieller Daten reduziert sowohl das Sicherheitsrisiko als auch den Compliance-Aufwand. Regelmäßige Schlüsselrotation, sicheres Schlüsselmanagement und Hardware-Sicherheitsmodule (HSM) für die Schlüsselaufbewahrung bieten zusätzlichen Schutz gegen fortgeschrittene Angreifer.

Die rollenbasierte Zugriffskontrolle (RBAC) stellt sicher, dass Mitarbeiter und Systeme nur auf die Daten und Funktionen zugreifen, die für ihre jeweilige Rolle notwendig sind. Ein Kundenservicemitarbeiter sollte keinen Zugriff auf Zahlungssysteme haben, ein Entwickler keinen Zugriff auf persönliche Nutzerdaten. Setzen Sie das Prinzip der minimalen Rechtevergabe um, sodass jedes Nutzerkonto nur die für die jeweilige Aufgabe erforderlichen Berechtigungen erhält. RBAC-Systeme sollten umfassen:

Mehrstufige Freigabeprozesse für sensible Aktionen – wie hohe Provisionsauszahlungen oder Datenexporte – bieten zusätzlichen Schutz vor Betrug und Insider-Bedrohungen.

Regelmäßige Sicherheits-Audits und Penetrationstests sind entscheidend, um Schwachstellen zu erkennen, bevor Angreifer diese ausnutzen. Sicherheits-Audits umfassen umfassende Überprüfungen von Systemen, Richtlinien und Prozessen zur Sicherstellung der Einhaltung von Sicherheitsstandards, während Penetrationstests (Pen-Tests) autorisierte, simulierte Angriffe darstellen, um ausnutzbare Schwächen zu entdecken. Branchenstandards empfehlen:

Laut dem SolCyber Gaming Security Report 2024 verzeichnen Organisationen, die regelmäßige Pen-Tests durchführen, 60 % weniger erfolgreiche Angriffe als solche ohne entsprechende Programme. Die Dokumentation aller Erkenntnisse, Maßnahmen und Nachtests schafft einen Audit-Trail als Nachweis der Sorgfaltspflicht gegenüber Behörden und Nutzern.

Wett-Affiliate-Seiten müssen sich in einem komplexen Geflecht von Datenschutzgesetzen bewegen, die je nach Jurisdiktion unterschiedlich sind. Wichtige Rahmenwerke sind:

Jede Regulierung verlangt dokumentierte Richtlinien, Mechanismen zur Einholung der Einwilligung, Datenverarbeitungsvereinbarungen mit Dienstleistern und Verfahren zur Wahrung von Betroffenenrechten. Compliance ist keine einmalige Aufgabe, sondern ein fortlaufender Prozess mit regelmäßigen Anpassungen an neue Gesetze.

Wett-Plattformen sind Hochrisiko-Ziele für Geldwäsche und Betrug, weshalb robuste AML- und Betrugserkennungssysteme unerlässlich sind. Know-Your-Customer (KYC)-Prozesse erfordern die Identitätsprüfung der Nutzer durch amtliche Dokumente, Adressnachweis und für Geschäftskonten die Feststellung wirtschaftlich Berechtigter. Fortgeschrittene Betrugserkennungssysteme nutzen maschinelles Lernen zur Erkennung verdächtiger Muster wie:

Anomalieerkennungs-Algorithmen analysieren Höhe, Häufigkeit und geografische Herkunft von Transaktionen und markieren verdächtige Aktivitäten zur manuellen Überprüfung. Die Integration mit externen AML-Screening-Diensten gewährleistet die Einhaltung internationaler Sanktionslisten und gesetzlicher Vorgaben. Die Financial Action Task Force (FATF) empfiehlt Transaktionsüberwachung und die Meldung verdächtiger Aktivitäten (SAR) an Finanzaufsichtsbehörden.

Eine Web Application Firewall (WAF) sitzt zwischen Nutzern und Ihren Webservern, filtert schädlichen Traffic und blockiert gängige Angriffsmuster. WAF-Systeme schützen vor:

DDoS-(Distributed Denial of Service)-Schutzdienste erkennen und bekämpfen Angriffe, bei denen tausende kompromittierte Rechner Ihre Server mit Traffic fluten. Moderne DDoS-Schutzsysteme nutzen Verhaltensanalysen, um legitimen Traffic von Angriffen zu unterscheiden, und skalieren Ressourcen automatisch, um das Aufkommen abzufangen. Intrusion Detection Systeme (IDS) überwachen den Netzwerkverkehr in Echtzeit auf verdächtige Muster und alarmieren Sicherheitsteams bei potenziellen Verstößen. Cloudbasierte WAF- und DDoS-Lösungen von Anbietern wie Cloudflare, Akamai oder AWS Shield bieten Skalierbarkeit und Expertise, die die meisten Unternehmen intern nicht abbilden können.

Trotz aller Vorkehrungen: Sicherheitsvorfälle werden eintreten – entscheidend ist, wie schnell und effektiv Sie reagieren. Ein umfassender Incident-Response-Plan sollte enthalten:

Gesetzliche Vorgaben verlangen die Meldung von Datenpannen innerhalb bestimmter Fristen – bei DSGVO sind es 72 Stunden, einige US-Bundesstaaten verlangen „ohne unangemessene Verzögerung“. Bilden Sie ein dediziertes Incident-Response-Team mit definierten Rollen, führen Sie Planspiele zur Überprüfung der Abläufe durch und halten Sie Kontakte zu externen Ressourcen wie Forensikern, Anwälten und PR-Fachleuten griffbereit. Nach jedem Vorfall sollten Lessons Learned identifiziert und die Sicherheitsmaßnahmen stetig verbessert werden.

Wett-Affiliates verlassen sich meist auf zahlreiche Drittanbieter wie Zahlungsdienstleister, E-Mail-Provider, Analyseplattformen und Hosting-Services. Jeder Anbieter stellt ein potenzielles Sicherheitsrisiko dar, da Angreifer oft das schwächste Glied der Lieferkette ins Visier nehmen. Implementieren Sie ein Lieferantenmanagement, das Folgendes umfasst:

Verlangen Sie von Anbietern, die sensible Daten verarbeiten, SOC 2 Typ II-Zertifizierung, ISO 27001-Compliance oder vergleichbare Standards. Führen Sie ein Verzeichnis aller Anbieter mit System- und Datenzugriff und legen Sie Prozesse fest, um Zugriffsrechte nach Vertragsende zügig zu entziehen. Die Tapfiliate Affiliate Security Survey 2023 ergab, dass 40 % der Sicherheitsvorfälle auf kompromittierte Drittanbieter zurückgingen – das unterstreicht die Bedeutung von Lieferanten-Überwachung.

Mitarbeiter sind sowohl Ihre stärkste Verteidigung als auch Ihr größtes Risiko. Umfassende Sicherheitsschulungen sollten folgende Themen abdecken:

Führen Sie verpflichtende Security-Awareness-Trainings für alle Mitarbeiter bei Einstellung und mindestens jährlich durch, mit Spezialtrainings für besonders sensible Rollen. Simulieren Sie Phishing-Angriffe, um gefährdete Mitarbeiter zu identifizieren und gezielt zu schulen. Fördern Sie eine Sicherheitskultur, in der Mitarbeiter verdächtige Aktivitäten aktiv melden und für das Aufdecken von Schwachstellen belohnt werden. Studien zeigen: Organisationen mit starker Security Awareness verzeichnen 50 % weniger erfolgreiche Phishing-Angriffe und signifikant weniger Insider-Bedrohungen.

Regelmäßige Backups sind Ihre Versicherung gegen Ransomware, Datenkorruption und Systemausfälle. Setzen Sie auf die 3-2-1-Backup-Strategie: Drei Kopien wichtiger Daten, auf zwei unterschiedlichen Speichermedien, eine davon extern gelagert. Automatisierte tägliche Backups sollten verschlüsselt und regelmäßig auf Wiederherstellbarkeit getestet werden – ungetestete Backups sind im Ernstfall wertlos. Definieren Sie ein Recovery Time Objective (RTO) für die maximal zulässige Ausfallzeit und ein Recovery Point Objective (RPO) für den maximal erlaubten Datenverlust. Dokumentieren Sie die Notfallwiederherstellungsprozesse, benennen Sie Verantwortliche und führen Sie jährliche Notfallübungen durch, um die Handlungsfähigkeit unter Stress zu gewährleisten. Cloud-Backuplösungen bieten geografische Redundanz und Skalierbarkeit, während lokale Backups zusätzliche Kontrolle und Compliance-Vorteile bieten.

Transparente Datenschutzerklärungen sind sowohl rechtliche Pflicht als auch Vertrauensfaktor, der Ihr Engagement für den Schutz von Nutzerdaten belegt. Die Datenschutzerklärung sollte klar erläutern:

Kommunizieren Sie Sicherheitspraktiken proaktiv über Blog-Beiträge, Webinare und Dokumentationen. Bei Sicherheitsvorfällen schafft transparente Kommunikation über das Geschehen, betroffene Daten und empfohlene Schritte Vertrauen – auch in schwierigen Zeiten. Stellen Sie Nutzern Werkzeuge zur Verwaltung ihrer Datenschutzeinstellungen zur Verfügung, darunter Opt-Out-Möglichkeiten für nicht essenzielle Datenerhebung und einfache Kontolöschung. Regelmäßige Datenschutz-Folgenabschätzungen sorgen dafür, dass die Richtlinien aktuell bleiben, während sich Geschäftsprozesse und Gesetze weiterentwickeln.

PostAffiliatePro ist die branchenführende Affiliate-Management-Plattform, die speziell auf die Sicherheitsanforderungen von Wett- und Gaming-Unternehmen zugeschnitten ist. Unsere Plattform bietet unternehmensweite Sicherheitsfunktionen wie AES-256-Verschlüsselung für alle sensiblen Daten, verpflichtende Zwei-Faktor-Authentifizierung für Affiliate-Konten und umfassende Audit-Logs aller Systemaktivitäten. Wir verfügen über SOC 2 Typ II-Zertifizierung sowie vollständige DSGVO-, CCPA- und VCDPA-Konformität und ein dediziertes Compliance-Team, das regulatorische Änderungen überwacht. Unsere Infrastruktur umfasst DDoS-Schutz, Web Application Firewall-Integration und Echtzeit-Betrugserkennung mit maschinellem Lernen zur Identifikation verdächtiger Affiliate-Aktivitäten. Mit PostAffiliatePro erhalten Wettanbieter nicht nur eine Affiliate-Management-Lösung, sondern einen vertrauenswürdigen Sicherheitspartner, der sich für den Schutz der Nutzerdaten und die Einhaltung höchster Compliance-Standards einsetzt – damit Sie sich auf Ihr Wachstum konzentrieren können, während wir für Ihre Sicherheit sorgen.

SSL/TLS-Verschlüsselung und Zwei-Faktor-Authentifizierung (2FA) bilden das Fundament der Sicherheit von Wett-Affiliates. SSL/TLS schützt Daten während der Übertragung zwischen Nutzern und Ihrer Plattform, während 2FA eine entscheidende zweite Schutzschicht für Konten bietet. Gemeinsam verhindern diese Maßnahmen die meisten gängigen Angriffe, darunter Credential Stuffing, Man-in-the-Middle-Attacken und unbefugte Kontoübernahmen.

Best Practices der Branche empfehlen jährliche Penetrationstests durch Dritte, vierteljährliche interne Sicherheitsbewertungen und kontinuierliches Schwachstellen-Scanning. Kritische Lücken sollten innerhalb von 24-48 Stunden gepatcht werden. Regelmäßige Audits helfen, Schwachstellen zu erkennen, bevor Angreifer diese ausnutzen können, und zeigen Regulierungsbehörden und Nutzern Ihre Sorgfaltspflicht.

PCI DSS (Payment Card Industry Data Security Standard) ist ein verpflichtender Compliance-Rahmen für Unternehmen, die Kreditkartendaten verarbeiten. Er definiert 12 Kernanforderungen, darunter Netzwerksicherheit, Zugriffskontrollen und regelmäßige Tests. Bei Nichteinhaltung drohen Bußgelder zwischen 5.000 und 100.000 USD pro Monat sowie Haftung für durch Verstöße verursachte Kosten.

Die DSGVO verlangt die ausdrückliche Einwilligung der Nutzer vor der Datenerhebung, transparente Datenschutzerklärungen, Datenminimierung und die Wahrung von Nutzerrechten wie Auskunft, Berichtigung und Löschung. Zudem müssen Sie Datenschutzverletzungen innerhalb von 72 Stunden melden. Bei Nichteinhaltung drohen Bußgelder von bis zu 20 Mio. € oder 4 % des weltweiten Umsatzes.

Setzen Sie sofort Ihren Incident-Response-Plan in Kraft: Betroffene Systeme isolieren, die Panne eindämmen, forensische Untersuchung durchführen und betroffene Nutzer sowie Behörden innerhalb der vorgeschriebenen Fristen (72 Stunden bei DSGVO) informieren. Dokumentieren Sie alle Maßnahmen, kommunizieren Sie transparent über das Geschehen und die nächsten Schritte für Nutzer und führen Sie eine Nachanalyse durch, um zukünftige Vorfälle zu verhindern.

Führen Sie verpflichtende Zwei-Faktor-Authentifizierung ein, setzen Sie starke Passwortregeln durch, überwachen Sie ungewöhnliche Anmeldeaktivitäten und Geschwindigkeit, nutzen Sie Geräte-Fingerprinting, um Anomalien zu erkennen, und begrenzen Sie die Login-Versuche. Regelmäßige Security-Awareness-Trainings helfen Mitarbeitern, Social-Engineering-Versuche frühzeitig zu erkennen.

Know Your Customer (KYC) bedeutet die Verifizierung der Nutzeridentität mittels amtlicher Dokumente und Adressnachweis. KYC ist wesentlich zur Prävention von Betrug, Geldwäsche und unerlaubtem Glücksspiel Minderjähriger. Es ist in den meisten Jurisdiktionen vorgeschrieben und schützt Ihre Plattform vor kriminellen Aktivitäten und Haftungsrisiken.

PostAffiliatePro integriert unternehmensweite Sicherheitsfunktionen wie AES-256-Verschlüsselung, verpflichtende 2FA, umfassende Audit-Logs, SOC 2 Typ II-Zertifizierung und vollständige DSGVO/CCPA/VCDPA-Konformität. Unsere Plattform bietet Echtzeit-Betrugserkennung, DDoS-Schutz und Web Application Firewall-Integration, sodass Sie sich auf Wachstum konzentrieren können, während wir die Sicherheit gewährleisten.

Schützen Sie die Daten Ihrer Nutzer und bauen Sie Vertrauen mit unternehmensweiter Sicherheit auf. PostAffiliatePro bietet integrierte Compliance- und Sicherheitsfunktionen speziell für Wett-Affiliates.

Meistern Sie die Verwaltung von Wett-Affiliate-Programmen in mehreren Märkten mit Strategien für Compliance.

Erfahren Sie, wie Sie Ihre Wett-Affiliate-Website bewerten und eine erfolgreiche Exit-Strategie umsetzen.

Beherrschen Sie Social Media Marketing für Wett-Affiliates mit unserem umfassenden Plattform-für-Plattform-Leitfaden.

Cookie-Zustimmung

Wir verwenden Cookies, um Ihr Surferlebnis zu verbessern und unseren Datenverkehr zu analysieren. See our privacy policy.