Was bedeutet es, auf eine Whitelist gesetzt zu werden?

Erfahren Sie, was Whitelisting in der Cybersicherheit bedeutet, wie es funktioniert und warum es für die Sicherheit im Affiliate-Marketing unerlässlich ist. Ent...

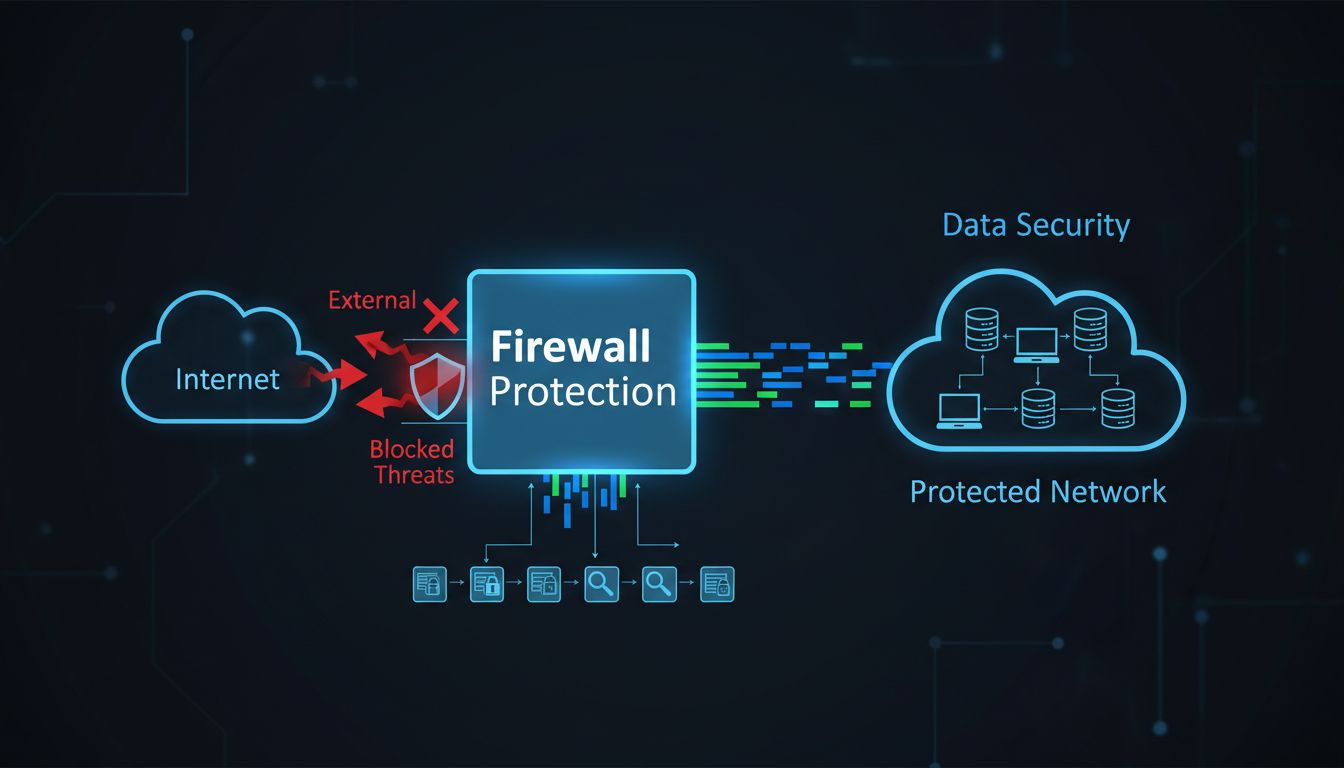

Erfahren Sie, wie Firewalls im Jahr 2025 als erste Verteidigungslinie gegen Datenschutzverletzungen dienen. Entdecken Sie Firewall-Typen, Sicherheitsmechanismen und Best Practices zum Schutz Ihrer Netzwerkinfrastruktur.

Firewalls fungieren als erste Verteidigungslinie, indem sie den Datenfluss zwischen Ihrem Netzwerk und dem Internet überwachen, verdächtige Aktivitäten herausfiltern und unbefugten Zugriff blockieren, bevor Bedrohungen Ihre Systeme infiltrieren können.

Firewalls zählen zu den wichtigsten Komponenten moderner Cybersicherheitsinfrastrukturen und bilden die essenzielle Barriere zwischen Ihrem vertrauenswürdigen internen Netzwerk und dem unzuverlässigen externen Internet. Eine Firewall ist grundsätzlich ein Netzwerksicherheitsgerät, das den ein- und ausgehenden Netzwerkverkehr anhand vordefinierter Sicherheitsregeln und -richtlinien überwacht und steuert. Durch die Überprüfung jedes Datenpakets, das versucht, die Netzwerkgrenze zu überschreiten, trifft die Firewall in Echtzeit Entscheidungen darüber, ob der Verkehr zugelassen oder blockiert wird. So verhindert sie effektiv unbefugten Zugriff und das Eindringen von Schadsoftware in Ihre Systeme. Diese Gatekeeper-Funktion ist seit über 25 Jahren ein zentrales Element der Netzwerksicherheit – und trotz der Weiterentwicklung von Cyberbedrohungen bleiben Firewalls unverzichtbar für jede umfassende Sicherheitsstrategie.

Der wichtigste Mechanismus, mit dem Firewalls vor Datenschutzverletzungen schützen, ist das Filtern und Überprüfen des Datenverkehrs. Wenn Daten versuchen, Ihr Netzwerk zu erreichen oder zu verlassen, untersucht die Firewall die Paket-Header und deren Inhalt und vergleicht sie mit den festgelegten Sicherheitsregeln. Diese Regeln definieren in der Regel, welche IP-Adressen, Ports und Protokolle erlaubt oder verweigert werden. Durch den Ansatz „Standardmäßig verweigern, nur Ausnahmen erlauben“ stellen Unternehmen sicher, dass nur ausdrücklich autorisierter Datenverkehr die Firewall passieren darf, wodurch die Angriffsfläche für potenzielle Bedrohungsakteure erheblich reduziert wird. Diese proaktive Filterfunktion sorgt dafür, dass viele gängige Angriffsvektoren – einschließlich Malware, unbefugter Zugriffsversuche und Datenexfiltration – gestoppt werden, bevor sie Ihre Netzwerkinfrastruktur kompromittieren können.

Moderne Firewalls setzen fortschrittliche Überwachungstechniken ein, um den Netzwerkverkehr auf mehreren Ebenen des OSI-Modells zu analysieren. Auf der grundlegendsten Ebene untersuchen Paketfilter-Firewalls die Header der Datenpakete, die Quell- und Ziel-IP-Adressen, Portnummern und Protokolltypen enthalten. Zeitgemäße Firewalls bieten jedoch weit mehr als einfache Paketinspektion und verfügen über zustandsbehaftete Inspektionsfunktionen, die den Zustand von Netzwerkverbindungen über deren gesamten Lebenszyklus hinweg nachverfolgen. Das bedeutet, dass Firewalls den Kontext der Netzwerkkommunikation verstehen und zwischen legitimen Daten, die Teil einer bestehenden Verbindung sind, und verdächtigem Verkehr, der versucht, unbefugt eine Verbindung aufzubauen, unterscheiden können. Zustandsbehaftete Firewalls führen Verbindungstabellen, in denen aktive Sitzungen aufgezeichnet werden. So können sie intelligente Entscheidungen darüber treffen, welche Pakete zu legitimen Konversationen gehören und welche potenzielle Bedrohungen darstellen.

Die Deep Packet Inspection (DPI) stellt eine weitere entscheidende Weiterentwicklung der Firewall-Technologie dar. Sie ermöglicht es Firewalls, nicht nur die Header, sondern auch den eigentlichen Inhalt oder die Nutzlast von Datenpaketen zu prüfen. Dadurch können Firewalls spezifische Bedrohungen erkennen und blockieren, die sich innerhalb scheinbar legitimen Datenverkehrs verbergen – etwa Malware in Dateien, SQL-Injection-Angriffe in Webanfragen oder den Versuch, sensible Daten aus dem Netzwerk zu schleusen. Durch die Analyse der tatsächlich übertragenen Daten können Firewalls granularere Sicherheitsrichtlinien durchsetzen und ausgefeilte Angriffe verhindern, die klassische Header-basierte Filterung umgehen würden. Zudem sind moderne Firewalls zur Inspektion auf Anwendungsebene fähig: Sie erkennen, welche Anwendungen Datenverkehr erzeugen, und setzen anwendungsspezifische Sicherheitsrichtlinien durch. So kann eine Firewall z. B. Web-Browsing-Traffic erlauben, Filesharing-Anwendungen aber blockieren oder E-Mail-Verkehr zulassen, während sie Instant Messaging einschränkt – und Unternehmen erhalten präzise Kontrolle über die Netzwerknutzung.

Das Firewall-Umfeld hat sich erheblich weiterentwickelt, und unterschiedliche Firewall-Typen bieten jeweils verschiedene Schutzstufen und Funktionsumfänge. Die Kenntnis dieser Typen hilft Unternehmen, die passendste Lösung für ihre spezifischen Sicherheitsanforderungen und Netzwerkinfrastrukturen auszuwählen.

| Firewall-Typ | Hauptmerkmale | Bester Anwendungsfall | Schutzlevel |

|---|---|---|---|

| Paketfilter-Firewalls | Prüfen nur Paket-Header; einfache regelbasierte Filterung | Kleine Netzwerke mit grundlegenden Sicherheitsanforderungen | Basis |

| Zustandsbehaftete Firewalls | Verfolgen den Verbindungszustand; verstehen den Kontext | Traditionelle Firmennetzwerke | Mittel |

| Proxy-Firewalls | Agieren als Vermittler; analysieren auf Anwendungsebene | Unternehmen mit Bedarf an Inhaltsfilterung | Mittel |

| Next-Generation Firewalls (NGFW) | Enthalten IPS, URL-Filterung, Malware-Prävention, Applikationskontrolle | Unternehmensnetzwerke mit komplexen Anforderungen | Fortgeschritten |

| Web Application Firewalls (WAF) | Spezieller Schutz für Webanwendungen; Abwehr von Angriffen auf Anwendungsebene | Unternehmen mit Webanwendungen und APIs | Spezialisiert |

| KI-basierte Firewalls | Nutzen maschinelles Lernen zur Erkennung von Anomalien und neuen Bedrohungen | Unternehmen, die fortgeschrittenen Bedrohungen ausgesetzt sind | Fortgeschritten |

Next-Generation Firewalls (NGFW) sind heute der Standard für den Schutz von Unternehmensnetzwerken. Sie kombinieren klassische Firewall-Funktionen mit Intrusion Prevention Systemen (IPS), URL-Filterung, Malware-Abwehr sowie Anwendungs-Sichtbarkeit und -Kontrolle. NGFWs können die Anwendungen identifizieren, die Datenverkehr erzeugen, und Richtlinien anhand von Anwendungstypen statt nur Portnummern durchsetzen – was entscheidend ist, da moderne Bedrohungen oft Standardports verwenden, um der Erkennung zu entgehen. Diese Firewalls integrieren Bedrohungsdatenfeeds, die in Echtzeit Informationen zu neuen Gefahren liefern, sodass bekannte schädliche IP-Adressen und Domains automatisch blockiert werden. Außerdem sind NGFWs in der Lage, SSL-/TLS-Verkehr zu überprüfen, indem sie verschlüsselte Daten entschlüsseln, um deren Inhalt auf Bedrohungen zu prüfen, bevor sie die Verbindung erneut verschlüsseln. So kann sichergestellt werden, dass sich keine Schadsoftware in verschlüsseltem Verkehr verbirgt.

Auch wenn Firewalls die erste Verteidigungslinie bilden, betonen Experten, dass sie allein nicht ausreichen, um das gesamte Spektrum moderner Cyberbedrohungen abzuwehren. Advanced Persistent Threats (APTs), Insider-Bedrohungen und Zero-Day-Schwachstellen können Firewalls möglicherweise umgehen oder überwinden. Daher müssen Unternehmen eine Defense-in-Depth-Strategie implementieren und mehrere Sicherheitsschichten einsetzen. Werden Firewalls am Netzwerkrand eingesetzt, erhalten Unternehmen Einblick in sämtlichen ein- und ausgehenden Datenverkehr, sodass sie die meisten externen Bedrohungen blockieren können, bevor diese interne Systeme erreichen. Für Bedrohungen, die dennoch ins Netzwerk gelangen, können interne Firewalls das Netzwerk in kleinere Zonen segmentieren und so die seitliche Bewegung von Angreifern und den Zugriff auf sensible Daten erschweren.

Die Netzwerksegmentierung mit internen Firewalls schafft separate Sicherheitszonen mit jeweils unterschiedlichen Vertrauens- und Zugriffsniveaus. Beispielsweise kann eine Firewall das allgemeine Nutzernetz vom Datenbankserver-Netzwerk trennen, sodass jede Kommunikation zwischen diesen Bereichen explizit autorisiert werden muss. So wird das Schadensausmaß bei einer Kompromittierung eines Nutzerarbeitsplatzes stark begrenzt, da keine automatischen Zugriffe auf kritische Systeme möglich sind, ohne weitere Firewall-Kontrollen zu passieren. Moderne Firewalls bieten zudem identitätsbasierte Inspektionsfunktionen. Damit können Zugriffsentscheidungen nicht nur anhand des Netzwerks, sondern auch anhand von Benutzeridentität und Rolle getroffen werden. Auf diese Weise kann eine Firewall Richtlinien wie „Nur Nutzer der Finanzabteilung dürfen auf die Buchhaltungsdatenbank zugreifen“ oder „Nur autorisierte Administratoren dürfen das Konfigurationsmanagementsystem erreichen“ umsetzen – für eine granulare Kontrolle darüber, wer auf welche Ressourcen zugreifen darf.

Eine effektive Firewall-Implementierung erfordert sorgfältige Planung und stetiges Management, um den Sicherheitsstandard zu erhalten. Unternehmen sollten zunächst klare Sicherheitsrichtlinien festlegen, die definieren, welcher Datenverkehr erlaubt und welcher blockiert wird – mit der Vorgabe, standardmäßig alles zu verweigern und nur notwendige Verbindungen explizit zu erlauben. Firewall-Regeln sollten so spezifisch wie möglich sein. Zu weit gefasste Regeln können versehentlich schädlichen Datenverkehr durchlassen oder Sicherheitslücken schaffen. Statt beispielsweise allen Datenverkehr aus einem bestimmten IP-Bereich zuzulassen, sollten Unternehmen die exakten Ports und Protokolle für legitime Geschäftskommunikation definieren. Regelmäßige Audits der Firewall-Regeln sind unerlässlich, da sich Regeln im Laufe der Zeit ansammeln und veraltete oder redundante Regeln Sicherheitslücken verursachen oder die Leistung beeinträchtigen können.

Firewall-Updates und Patches müssen umgehend eingespielt werden, um neu entdeckte Schwachstellen in der Firewall-Software zu beseitigen. Wie jede Software können auch Firewalls Sicherheitslücken enthalten, die Angreifer ausnutzen könnten, um den Schutz zu umgehen – daher ist eine zeitnahe Aktualisierung essenziell. Unternehmen sollten einen Change-Management-Prozess für Firewall-Updates einführen, der Sicherheit und Betriebsstabilität ausbalanciert, Updates zunächst in Testumgebungen prüft und sie erst danach in Produktiv-Umgebungen übernimmt. Die kontinuierliche Überwachung von Firewall-Protokollen und -Warnungen ermöglicht es, Angriffsversuche und verdächtige Aktivitäten zu erkennen, sodass Sicherheitsteams neue Bedrohungen identifizieren und Firewall-Regeln entsprechend anpassen können. Viele Unternehmen setzen Security Information and Event Management (SIEM)-Systeme ein, die Firewall-Protokolle mit anderen Sicherheitsdaten aggregieren. So sind Korrelationsanalysen möglich, die komplexe, mehrstufige Angriffe erkennen, die allein anhand der Firewall-Logs möglicherweise verborgen geblieben wären.

Die Bedrohungslandschaft entwickelt sich stetig weiter, und Angreifer setzen immer ausgefeiltere Techniken ein, um klassische Firewalls zu umgehen. Verschlüsselter Datenverkehr ist heute allgegenwärtig – der Großteil des Internetverkehrs nutzt HTTPS oder andere Verschlüsselungsprotokolle, sodass Firewalls ohne Entschlüsselungsfunktion den Inhalt nicht prüfen können. Dies hat zur Entwicklung von Firewalls mit SSL-/TLS-Inspektionsfähigkeiten geführt – die Implementierung muss jedoch unter Berücksichtigung von Datenschutz und Performance erfolgen. Zero-Day-Schwachstellen – also noch unbekannte und ungepatchte Sicherheitslücken – sind eine weitere Herausforderung, da Firewalls Angriffe auf der Basis unbekannter Schwachstellen nicht abwehren können. Moderne Firewalls setzen deshalb zunehmend Verhaltensanalysen und Anomalieerkennung ein, um verdächtige Aktivitäten zu identifizieren, auch wenn die konkrete Angriffstechnik unbekannt ist.

Künstliche Intelligenz und maschinelles Lernen revolutionieren die Fähigkeiten von Firewalls. Sie ermöglichen es den Systemen, aus historischen Daten zu lernen und neue Angriffsmuster zu erkennen, die vom normalen Netzwerkverhalten abweichen. KI-basierte Firewalls analysieren riesige Mengen an Netzwerkdaten, um Normalverhalten zu bestimmen und Abweichungen zu identifizieren, die auf einen Kompromittierungs- oder Angriffsversuch hindeuten. Diese Systeme können sich in Echtzeit an neue Bedrohungen anpassen, ohne dass manuelle Regelupdates nötig sind, und bieten so Schutz auch gegen neue, bislang unbekannte Angriffe, die klassische regelbasierte Firewalls nicht erkennen würden. Zudem gewinnen cloudbasierte und virtuelle Firewalls an Bedeutung, da Unternehmen auf hybride und Multi-Cloud-Architekturen setzen und Schutz unabhängig davon benötigen, ob Anwendungen und Daten lokal, in der Public Cloud oder in privaten Cloud-Umgebungen betrieben werden.

Viele regulatorische Rahmenwerke und Branchenstandards verlangen die Implementierung von Firewalls als grundlegende Sicherheitsmaßnahme. Compliance-Anforderungen wie PCI DSS (Payment Card Industry Data Security Standard), HIPAA (Health Insurance Portability and Accountability Act) und die DSGVO (Datenschutz-Grundverordnung) verpflichten Unternehmen, Firewalls als Teil ihrer Sicherheitsinfrastruktur einzusetzen. Diese Vorschriften erkennen an, dass Firewalls entscheidend für den Schutz sensibler Daten und zur Verhinderung unbefugten Zugriffs sind – ihre Implementierung ist daher nicht nur Best Practice, sondern für viele Unternehmen auch gesetzlich vorgeschrieben. Darüber hinaus helfen Firewalls Unternehmen, branchenspezifische Sicherheitsstandards und Rahmenwerke wie ISO 27001, das NIST Cybersecurity Framework und die CIS Controls zu erfüllen, die allesamt den Schutz des Netzwerkperimeters betonen.

Unternehmen sollten ihre Firewall-Konfigurationen, Regeln und Sicherheitsrichtlinien dokumentieren, um die Einhaltung geltender Vorschriften und Standards nachweisen zu können. Diese Dokumentation dient mehreren Zwecken: Sie liefert Auditoren und Regulierungsbehörden Nachweise über Sicherheitsmaßnahmen, erleichtert den Wissenstransfer beim Wechsel von Sicherheitspersonal und ermöglicht eine konsistente Durchsetzung der Sicherheitsrichtlinien im Unternehmen. Regelmäßige Sicherheitsbewertungen und Penetrationstests sollten die Überprüfung der Effektivität der Firewalls einschließen, um sicherzustellen, dass diese korrekt konfiguriert und wie vorgesehen funktionieren. Unabhängige Sicherheitsüberprüfungen durch Dritte können bestätigen, dass der Firewall-Schutz regulatorische Anforderungen und Best Practices erfüllt und etwaige Lücken oder Fehlkonfigurationen identifizieren, die das Unternehmen anfällig für Datenschutzverletzungen machen könnten.

Firewalls bleiben auch im Jahr 2025 das Fundament der Netzwerksicherheit und bieten entscheidenden Schutz vor den meisten externen Bedrohungen, die versuchen, in Unternehmensnetzwerke einzudringen. Durch die Überwachung und Filterung des gesamten Datenverkehrs an der Netzwerkgrenze verhindern Firewalls unbefugten Zugriff, blockieren Malware und schützen sensible Daten vor Exfiltration. Unternehmen müssen jedoch erkennen, dass Firewalls nur ein Baustein einer umfassenden Sicherheitsstrategie sind, die auch Endpunktschutz, Intrusion-Detection-Systeme, Sensibilisierungsschulungen und Fähigkeiten zur Vorfallreaktion umfassen sollte. Die Weiterentwicklung der Firewall-Technologie – von einfachen Paketfiltern zu KI-gestützten Systemen, die auch neue Bedrohungen erkennen – zeigt das kontinuierliche Bestreben, Cyberangriffen stets einen Schritt voraus zu sein.

Für Unternehmen, die ihre Sicherheitslage verbessern möchten, sollte die Implementierung oder Modernisierung von Firewalls eine Priorität sein – mit besonderem Augenmerk auf den Einsatz von Next-Generation Firewalls, die fortschrittliche Bedrohungsabwehr bieten. Regelmäßige Wartung, Überwachung und Aktualisierung gewährleisten, dass Firewalls auch bei sich wandelnder Bedrohungslage wirksamen Schutz bieten. Mit einer Kombination aus robustem Firewall-Schutz, ergänzenden Sicherheitsmaßnahmen und einer sicherheitsbewussten Unternehmenskultur können Unternehmen ihr Risiko für Datenschutzverletzungen deutlich reduzieren und ihre wertvollsten Vermögenswerte vor Cyberbedrohungen schützen.

So wie Firewalls Netzwerke vor Angriffen schützen, sichert PostAffiliatePro Ihr Affiliate-Programm mit unternehmensweiter Sicherheit, Betrugserkennung und Datenschutz. Sichern Sie noch heute Ihre Affiliate-Aktivitäten.

Erfahren Sie, was Whitelisting in der Cybersicherheit bedeutet, wie es funktioniert und warum es für die Sicherheit im Affiliate-Marketing unerlässlich ist. Ent...

Erfahren Sie, wie E-Mail-Whitelists funktionieren, warum sie für die Zustellbarkeit von E-Mails unerlässlich sind und wie Sie Absender in Gmail, Outlook, Yahoo ...

Erfahren Sie, was E-Mail-Blacklists sind, mit realen Beispielen wie Spamhaus und wie sie die E-Mail-Zustellbarkeit beeinflussen. Entdecken Sie, wie Sie Blacklis...

Cookie-Zustimmung

Wir verwenden Cookies, um Ihr Surferlebnis zu verbessern und unseren Datenverkehr zu analysieren. See our privacy policy.